Тем: 4,592, Сообщений: 360,603, Пользователи: 159,826

На форуме: 6

|

||||||

|

|

|

Опции темы | Опции просмотра | Language |

|

|

#1 |

|

За справедливость!

Регистрация: 31.05.2009

Ресивер: Orton HD X403p

Адрес: Молдова, Окница.

Сообщений: 4,399

Сказал(а) спасибо: 4,731

Поблагодарили 4,277 раз(а) в 2,053 сообщениях

Вес репутации: 38           |

Специалисты компании ScanSafe отмечают появление нового вируса-трояна, заразившего уже более 100 тысяч веб-ресурсов

Вирус распространяется с высокой скоростью. Всего за несколько дней количество зараженных сайтов увеличилось на 15 тысяч, в данный момент оно превышает 130 тыс. по версии Google и почти 300 тыс. по версии Yahoo. Этот вирус больше всего поразил сайты китайской доменной зоны cn и зоны com. Для заражения таких сайтов был использован метод под названием SQL-инъекция, которая распространяется через скрытый фрейм. Этот вирус является также особенно опасным еще и потому, что многие антивирусы пока еще его не определяют. Источник - news.tochk

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#2 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Backdoor.Win32. IRCBot.oml

Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному компьютеру. Управляется через IRC. Является приложением Windows (PE-EXE файл). Имеет размер 131072 байт. Написана на VB. Инсталляция После запуска бэкдор выполняет следующие действия: Копирует себя по пути: %System%\drivers\BSyBT.exe Для автоматического запуска созданной копии при каждом следующем старте системы бэкдор создает следующий ключ системного реестра: [HKLM\Software\Microsoft\Windows\CurrentVersion\pol icies\ Explorer\Run] “Microsoft Driver Setup” = %System%\drivers\BSyBT.exe [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] “Microsoft Driver Setup” = %System%\drivers\BSyBT.exe Добавляет свой исполняемый файл в список исключений в Windows XP Firewall: [HKLM\System\CurrentControlSet\Services\SharedAcces s\ Parameters\FirewallPolicy\StandardProfile\Authoriz edApplications\List] "<путь к оригинальному файлу троянца>" = "< путь к оригинальному файлу троянца> :*: C:\WINDOWS\system32\drivers\BSyBT.exe Распространение Бэкдор копирует свое тело на все доступные для съемные диски под именем: RECYCLER\S-51-9-25-3434476501-1644491933- 601013360-1214\BSyBT.exe Вместе со своим исполняемым файлом бэкдор помещает файл: < имя зараженного раздела >:\autorun.inf что позволяет ему запускаться каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник". Деструктивная активность Программа соединяется с серверами IRC: java.kutlufamily.com java.baldmanpower.com java.baldmanpower.net java.baldmanpower.org и получает команды удалённого управления от «хозяина». Спектр доступных команд очень разнообразен и позволяет осуществлять полный контроль над системой, а также осуществлять атаки на другие компьютеры и заражать их, скачивать файлы и т.д. Помимо этого бэкдор обладает следующей функциональностью: сканирование сети в поисках машин, подверженных некоторым популярным уязвимостям (NTLM, RPCSS (MS03-039), SMB и др.) или открытыми сетевыми ресурсами; копирование и запуск себя на уязвимых машинах; загрузка и запуск на зараженном компьютере различных файлов; остановка процессов различных антивирусных программ и отладчиков; отсылка злоумышленнику подробной информации о зараженной системе, в том числе пароли и другую секретную информацию; выполнение на зараженном компьютере различных команд; и другое.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#3 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Email-Worm.Win32. Agent.li

Червь, распространяющийся через интернет в виде вложений в зараженные электронные письма, а также через файлообменные сети. Имеет размер 458752 байта. Написан на С++. Содержание зараженных писем. Адрес отправителя e-cards@hallmark.com Заголовок You have received A Hallmark E-Card! Текст You have received a Hallmark E-Card from your friend. To see it, check the attachment. There's something special about that E-Card feeling. We invite you to make a friend's day and send one. Hope to see you soon, Your friends at Hallmark Адрес отправителя invitations@twitter.com Заголовок Your friend invited you to twitter! Текст Twitter is a service for friends, family, and co-workers to communicate and stay connected through the exchange of quick, frequent answers to one simple question: To join or to see who invited you, check the attachment. Адрес отправителя invitations@hi5.com Заголовок Jessica would like to be your friend on hi5! Текст Jessica would like to be your friend on hi5! I set up a hi5 profile and I want to add you as a friend so we can share pictures and start building our network. First see your invitation card I attached! Once you join, you will have a chance to create a profile, share pictures, and find friends. Адрес отправителя order-update@amazon.com Заголовок Shipping update for your Amazon.com order 254-78546325-658742 Текст Please check the attachment and confirm your shipping details. Please also check the special coupon we have attached, it gives you 40% discount from all the products. Инсталляция После запуска червь выполняет следующие действия: Копирует себя по пути %System%\NVSVC16.EXE Создает файл %System%\NV-UPDATE1.EXE (239104 байта; детектируется Антивирусом Касперского как "Email-Worm.Win32.Agent.li") Для автоматического запуска созданной копии при каждом следующем старте системы червь создает следующие ключи системного реестра: [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] "Java updater" = "%System%\nv-update1.exe" "Windows Management" = "%System%\nvsvc16.exe" [HKLM\Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer\Run] "Java updater" = "%System%\nv-update1.exe" Определяет IP- адрес пользователя, загружая файл: http://whatismyip.com/automation/n09230945.asp Отключает контроль учетных записей в Windows: [HKLM\Software\Microsoft\Security Center] "UACDisableNotify" = 1 Добавляет свой исполняемый файл в список исключений в Windows XP Firewall: [HKLM\System\CurrentControlSet\Services\SharedAcces s\ Parameters\FirewallPolicy\StandardProfile\ AuthorizedApplications\List] "%System%\NVSVC16.EXE" = "%System%\NVSVC16.EXE :*: Enabled:Explorer" Отключает восстановление системы: [HKLM\Software\Microsoft\Windows NT\CurrentVersion\SystemRestore] "DisableSR" = 1 Ищет среди процессов запущенные службы антивирусов и закрывает их. Распространение Червь ищет на диске файлы с расширениями wab, txt, htm, htmb, asp, php, pl, sht, dbx, adb, tbb и рассылает себя по всем найденным в них адресах электронной почты. Для отправки почты червь использует собственный SMTP-сервер. Червь копирует свое тело на все доступные для записи сетевые, логические и съемные диски по пути: < имя зараженного раздела >:\RECYCLER\%CLISD%\REDMOND.EXE_ Вместе со своим исполняемым файлом червь помещает файл: < имя зараженного раздела >:\autorun.inf что позволяет ему запускаться каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник". Для внедрения в P2P-сеть червь копирует свое тело в каталоги обмена файлами, которые расположен на локальной машине. Всю остальную работу по распространению червя P2P-клиенты берут на себя - при поиске файлов в сети он сообщает удаленным пользователям о данном файле и предоставляет весь необходимый сервис для скачивания файла с зараженного компьютера. Копирует себя в папки: %Program Files%\EMULE\INCOMING %Program Files%\GROKSTER\MY GROKSTER %Program Files%\MORPHEUS\MY SHARED FOLDER %Program Files%\WINMX\SHARED %Program Files%\LIMEWARE\SHARED %Program Files%\TESLA\FILES %Program Files%\ICQ\SHARED FILES C:\Downloads\ под различными именами (в каждой папке более 50 копий с разными именами) Деструктивная активность Программа соединяется с сервером: cisco.webhop.net и получает команды удалённого управления от «хозяина». Спектр доступных команд очень разнообразен и позволяет осуществлять полный контроль над системой, скачивать файлы и т.д. Помимо этого бэкдор обладает следующей функциональностью: Перехват нажатых пользователем клавиш. Поиск пользовательской информации, относящейся к следующим программам: Mozilla Firefox Trillian Miranda Pidgin Gaim Internet Explorer Скачивать и запускать вредоносные программы Собирать информацию о системе и сетевых соединениях. Собирать скриншоты и изображение с веб-камеры. Вся собранная информация записывается в файл "%windir%\oraclent.dll"

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#4 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Worm.Win32. AutoRun.ezj

Червь, создающий свои копии на локальных дисках и доступных для записи сетевых ресурсах. Является скомпилированным скриптом AutoIt. Имеет размер 420925 байта. Упакован UPX. Распакованный размер – около 871 КБ. Инсталляция После запуска червь выполняет следующие действия: Копирует себя по пути: %System%\win32\csrss.exe %System%\csrss.exe %System%\domain.exe файлы создаются с атрибутами "скрытый" (hidden), "только чтение" (readonly) и "системный" (system). Для автоматического запуска созданной копии при каждом следующем старте системы червь создает следующий ключ системного реестра: [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] < LOGONDOMAIN "@" IPADDRESS > = %System%\domain.exe Для отключения отображения скрытых файлов и каталогов изменяются значения следующих ключей системного реестра: [HKCU\Software\Microsoft\Windows\CurrentVersion\Exp lorer\Advanced] "Hidden" = "2" "HideFileExt" = "1" [HKCU\Software\Microsoft\Windows\CurrentVersion\Pol ices\Explorer] "NofolderOptions" = "1" Распространение Червь копирует свое тело на все доступные для записи сетевые, логические и съемные диски под именем: < имя зараженного раздела >:\iostream.exe Вместе со своим исполняемым файлом червь помещает файл: < имя зараженного раздела >:\autorun.inf что позволяет ему запускаться каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник". Производит поиск на всех доступных для записи сетевых, логических и съемных дисках файлов без расширения и копирует себя по найденному пути с именем: < имя файла>.exe Производит поиск на всех доступных для записи сетевых, логических и съемных дисках папок и копирует себя по найденному пути с именем: < имя папки>.exe Созданным файлам присваиваются атрибуты "скрытый" (hidden), "только чтение" (readonly) и "системный" (system). Деструктивная активность После запуска червь выполняет следующие действия: Создает нового пользователя root с паролем 3645923527 и добавляет его в группу «Administrators». Если среди запущенных процессов присутствует: "rundll32.exe", то открывает сетевой доступ к диску: %Homedrive% Разрешает удаленные подключения к компьютеру пользователя по протоколу RDP, создавая следующие ключи системного реестра: [HKLM\System\CurrentControlSet\Control\Terminal Server] "fDenyTSConnections" = 0 "MaxOutstandingConnect" = 143 "EnableConcurrentSessions" = 9 Отключает редактор реестра и диспетчер задач, создавая следующие ключи системного реестра: [HKCU\Software\Microsoft\Windows\CurrentVersion\Pol ices\System] "DisableTaskMgr" = "0" "DisableRegistryTools" = "0"

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#5 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

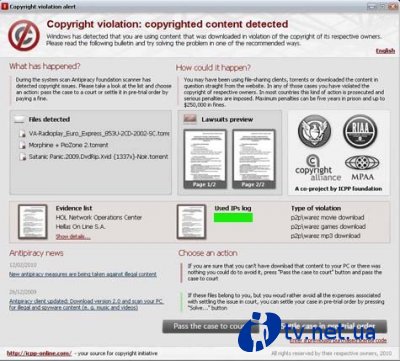

Троян вымогает деньги у любителей торрентов

Как известно, в западных странах борцы с пиратством рассылают пользователям BitTorrent уведомления с просьбой заплатить некоторую сумму, зависящую от количества скачанных пиратских файлов. Недавно был обнаружен первый троян, который действует по такой же схеме. Пока неизвестно, каким способом троян проникает в систему, но после запуска он сканирует компьютер на предмет .torrent-файлов и по результатам сканирования выдает на экран "предупреждение о нарушении копирайта".  Пользователя направляют на сайт организации ICCP Foundation, где его предупреждают о возможном штрафе до $250.000 и до пяти лет тюремного заключения и предлагают заплатить за услуги, которые помогут избежать судебного преследования. Счёт составляет чуть меньше $400 Источник - SecurityLab

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#6 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Virus.Win32. Sality.ag

13 апреля, 2010 Вредоносная программа, заражающая файлы на компьютере пользователя. Предназначена для несанкционированной пользователем загрузки и запуска на компьютере других вредоносных программ. Является приложением Windows (PE-EXE файл). Написана на С++. Инсталляция При запуске, вредоносная программа извлекает из своего тела файл, который сохраняет под случайным именем в системном каталоге Windows: %System%\drivers\<rnd>.sys где rnd – случайные латинские прописные буквы, например, "INDSNN". Данный файл является драйвером режима ядра, имеет размер 5157 байта и детектируется Антивирусом Касперского как Virus.Win32.Sality.ag. Извлеченный драйвер устанавливается и запускается в системе как сервис с именем "amsint32". Распространение Заражает исполняемые файлы Windows(PE-EXE) со следующими расширениями: EXE SCR Заражаются только файлы, которые содержат в PE-заголовке секции: TEXT UPX CODE При заражении вирус расширяет последнюю секцию в PE файле и записывает в ее конец свое тело. Поиск файлов для заражения производится на всех разделах жесткого диска. При запуске зараженного файла вредоносная программа копирует оригинальное не зараженное тело файла в созданный временный каталог с именем: %Temp%\__Rar\<the path to the virus’s original file>.exe Для автозапуска своего оригинального файла, вредоносная программа копирует себя на все логические диски под произвольным именем, при этом расширение файла выбирается случайно из следующих значений: .exe .pif. .cmd А также создает в корневом каталоге этих дисков скрытый файл: :\autorun.inf в котором содержится команда для запуска вредоносного файла. Таким образом, при открытии логического диска в "Проводнике" происходит запуск вредоносной программы. Деструктивная активность После запуска, для контроля уникальности своего процесса в системе вредоносная программа создает уникальный идентификаторы с именем "Ap1mutx7". Пытается выполнить загрузку файлов, расположенных по ссылкам: http://sagocugenc.sa.funpic.de/images/logos.gif http://www.eleonuccorini.com/images/logos.gif http://www.cityofangelsmagazine.com/images/logos.gif http://www.21yybuyukanadolu.com/images/logos.gif http://yucelcavdar.com/logos_s.gif http://www.luster-adv.com/gallery/Fu...ages/logos.gif http://89.119.67.154/testo5/ http://kukutrustnet777.info/home.gif http://kukutrustnet888.info/home.gif http://kukutrustnet987.info/home.gif http://www.klkjwre9fqwieluoi.info/ http://kukutrustnet777888.info/ http://klkjwre77638dfqwieuoi888.info/ Загруженные файлы сохраняются в папке %Temp% и запускаются. На момент составления описания по вышеуказанным ссылкам вирус скачивал следующие вредоносные программы: Backdoor.Win32.Mazben.ah Backdoor.Win32.Mazben.ax Trojan.Win32.Agent.didu Все загруженные вирусом вредоносные программы были предназначены для рассылки спама. Кроме загрузки файлов, вирус может изменять множество параметров операционной системы, в том числе: Отключает диспетчер задач и запрещает редактирование реестра, изменяя следующие параметры системного реестра: [HKСU\Software\Microsoft\Windows\CurrentVersion\Pol icies\system] "DisableRegistryTools"=dword:00000001 "DisableTaskMgr"=dword:00000001 Изменяет настройки Центра Обеспечения безопасности Windows, создавая следующие параметры ключей реестра: [HKLM\SOFTWARE\Microsoft\Security Center] "AntiVirusOverride"=dword:00000001 "FirewallOverride"=dword:00000001 "UacDisableNotify"=dword:00000001 [HKLM\SOFTWARE\Microsoft\Security Center\Svc] "AntiVirusDisableNotify"=dword:00000001 "AntiVirusOverride"=dword:00000001 "FirewallDisableNotify"=dword:00000001 "FirewallOverride"=dword:00000001 "UacDisableNotify"=dword:00000001 "UpdatesDisableNotify"=dword:00000001 Запрещает отображение скрытых файлов, добавив в ключ системного реестра следующий параметр: [HKCU\Software\Microsoft\Windows\CurrentVersion\Exp lorer\ Advanced] "Hidden"=dword:00000002 Также устанавливает опции для браузера, установленного по умолчанию в системе, всегда запускаться в режиме "on-line", при этом добавляя в системный реестр следующую информацию: [HKCU\Software\Microsoft\Windows\CurrentVersion\Int ernet Settings] "GlobalUserOffline"=dword:00000000 Отключает UAC (User Account Control), установив в "0" значение параметра "EnableLUA" ключа реестра: [HKLM\Software\Microsoft\Windows\CurrentVersion\pol icies\system] "EnableLUA"=dword:00000000 Добавляет себя в список разрешенных для доступа в сеть приложений встроенного сетевого экрана ОС Windows, сохраняя следующий параметр в ключе реестра: [HKLM\System\CurrentControlSet\Services\SharedAcces s\ Parameters\FirewallPolicy\StandardProfile\Authoriz edApplications\List] "<путь_к_оригинальному_файлу_вируса>" = "<путь_к_оригинальному_файлу_вируса>:*:Enabled:ips ec" Далее создает ключи реестра, в которых сохраняет свою служебную информацию: HKCU\Software\<rnd> Где <rnd> - произвольное значение. Затем находит файл с именем: %WinDir%\system.ini и добавляет в него следующую запись: [MCIDRV_VER] DEVICEMB=509102504668 (номер может быть произвольным) Отключает запуск ОС в безопасном режиме, удаляя полностью ключи реестра HKLM\System\CurrentControlSet\Control\SafeBoot HKCU\System\CurrentControlSet\Control\SafeBoot Удаляет файлы с расширением "exe" и "rar" из каталога хранения временных файлов текущего пользователя: %Temp%\ Выполняет поиск и удаление файлов со следующими расширениями: "VDB", "KEY", "AVC", "drw" При помощи извлеченного драйвера, блокирует обращения к доменам, адреса которых содержат следующие строки: upload_virus sality-remov virusinfo. cureit. drweb. onlinescan. spywareinfo. ewido. virusscan. windowsecurity. s pywareguide. bitdefender. pandasoftware. agnmitum. virustotal. sophos. trendmicro. etrust.com symantec. mcafee. f-secure. eset.com kaspersky Останавливает и удаляет службы со следующими именами: Agnitum Client Security Service ALG Amon monitor aswUpdSv aswMon2 aswRdr aswSP aswTdi aswFsBlk acssrv AV Engine avast! iAVS4 Control Service avast! Antivirus avast! Mail Scanner avast! Web Scanner avast! Asynchronous Virus Monitor avast! Self Protection AVG E-mail Scanner Avira AntiVir Premium Guard Avira AntiVir Premium WebGuard Avira AntiVir Premium MailGuard avp1 BackWeb Plug-in - 4476822 bdss BGLiveSvc BlackICE CAISafe ccEvtMgr ccProxy ccSetMgr COMODO Firewall Pro Sandbox Driver cmdGuard cmdAgent Eset Service Eset HTTP Server Eset Personal Firewall F-Prot Antivirus Update Monitor fsbwsys FSDFWD F-Secure Gatekeeper Handler Starter FSMA Google Online Services InoRPC InoRT InoTask ISSVC KPF4 KLIF LavasoftFirewall LIVESRV McAfeeFramework McShield McTaskManager navapsvc NOD32krn NPFMntor NSCService Outpost Firewall main module OutpostFirewall PAVFIRES PAVFNSVR PavProt PavPrSrv PAVSRV PcCtlCom PersonalFirewal PREVSRV ProtoPort Firewall service PSIMSVC RapApp SmcService SNDSrvc SPBBCSvc SpIDer FS Monitor for Windows NT SpIDer Guard File System Monitor SPIDERNT Symantec Core LC Symantec Password Validation Symantec AntiVirus Definition Watcher SavRoam Symantec AntiVirus Tmntsrv TmPfw tmproxy tcpsr UmxAgent UmxCfg UmxLU UmxPol vsmon VSSERV WebrootDesktopFirewallDataService WebrootFirewall XCOMM AVP Также вирус пытается завершить процессы различных антивирусов и широко известных утилит для борьбы с вирусами.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#7 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Proxy.Win32. Koobface.a

13 апреля, 2010 Троянская программа, позволяющая злоумышленнику использовать зараженную машину в качестве прокси-сервера без ведома пользователя. Инсталляция При запуске программа извлекает из себя и устанавливает в системе новый исполняемый файл, копируя его в системный каталог Windows: %System%\dll32.dll Для автоматического запуска при каждом следующем старте системы программа добавляет ссылку на извлеченный исполняемый файл в ключ автозапуска системного реестра: [HKCU\Software\Microsoft\Windows\CurrentVersion\Run] "dll"="rundll32 dll32,sm" Для того чтобы файл dll32.dll выполнял в системе функционал прокси-сервера, программа создает следующие ключи реестра: [HKСU\Software\Microsoft\Windows\CurrentVersion\Int ernet Settings] "ProxyEnable"=1 "ProxyOverride"="*.local;" "ProxyServer"="http=localhost:7171" [HKLM\SYSTEM\CurrentControlSet\Services\SharedAcces s\Parameters\ FirewallPolicy StandardProfile\GloballyOpenPorts\List] "7171:TCP"="7171:TCP:*:Enabled:dll32" "80:TCP"="80:TCP:*:Enabled:dll32" Деструктивная активность Установленная программа перехватывает все DNS запросы, содержащие одну из следующих строк: “.ask.” “search.aol.” “search.live.” “search.msn.” “search.yahoo.” “google.” “.sa.aol.com” “.aolcdn.com” “.autodatadirect.com” “thumbnail.aspx” “yahooapis.com” “metacafe.com” “.yimg.com” “img.youtube.com” Данные DNS запросы вредоносная программа отправляет на сервер rz-dns.com, в данный момент сервер недоступен, ранее он мог контролироваться злоумышленником.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#8 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Proxy.Win32. Dlena.lh

13 апреля, 2010 Троянская программа, осушествляюшая деструктивную деятельность на компьютере. Является исполняемым файлом Windows. Имеет размер 35840 байт. Написана на C. Инсталляция Троянец копирует свое тело в системный каталог Windows под именем "rpcc.exe " %system%\rpcc.exe. И записывает себя в автозагрузку при помощи ключа реестра: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\ CurrentVersion\Run\ "WindowsHive" -> "%windir%\system32\rpcc.exe" A также создает запись в следующей ветке реестра для хранения своей информации: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\WinOpts Деструктивная активность Данная вредоносная программа, предназначенна для осуществления злоумышленником несанкционированного пользователем анонимного доступа к различным интернет-ресурсам через компьютер-жертву. Троянец создает следующие ключи реестра для создания proxy сервера: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Hardwa re Profiles\Current\Software\Microsoft\windows\Curren tVersion\ Internet Settings ProxyEnable -> "1" HKEY_CURRENT_CONFIG\Software\Microsoft\windows\ CurrentVersion\Internet Settings ProxyEnable -> "1" При запуске троянец создает два потока внутри процесса winlogon.exe или svchost.exe, которые и выполняют всю деструктивную деятельность. Программа соединяется со следующими адресами: 69.41.182.75 72.36.224.114 69.41.170.246 И получает от них команды злоумышленника, который может производить с компьютером следующие действия: Скачивать и запускать файлы на зараженном компьютере. Производить поиск email-адресов на компьютере, а также проводить рассылки спама по этим адресам. Для рассылки спама могут быть использованы также следующие сервера: mindspring.com yahoo.com microsoft.com

__________________

|

|

|

|

| 2 пользователя(ей) сказали cпасибо: |

|

|

#9 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Японский вирус шантажирует любителей порнографии

Тысячи японцев, нелегально загрузивших через файлообменники эротические программы, получили на свои компьютеры предупреждение от неизвестных - заплатить или быть ославленными в интернете. Как сообщают эксперты из компании Trend Micro, вирус Kenzero распространяется через популярный файлообменный ресурс под названием Winni. На этом сайте зарегистрировано свыше 200 миллионов пользователей. В список жертв вредоносного ПО попадают те клиенты, которые загружают с файлообменника пиратские копии игр в жанре "хентай". Сообщается, что к настоящему моменту вирусом Kenzero оказались инфицированы более 5’500 компьютеров. Маскируясь под установочный экран компьютерной игры, вредоносное приложение просит владельца ПК ввести некоторую персональную информацию. После этого Kenzero внимательно изучает истории посещений, изготавливает скриншот и публикует его на сайте с указанием имени пользователя. Для того чтобы избежать обвинений в нарушении копирайт-законодательства и удалить компрометирующую информацию с сайта, пользователь должен выплатить "штраф" в размере 1’500 иен (примерно 10 фунтов стерлингов). Сайт, на котором появляются данные жертв, принадлежит несуществующей компании под названием Romancing Inc., владельцем которой числится вымышленное лицо по имени Шон Овернс. "Нам уже встречалось это имя в связи с вирусами Zeus и Koobface, поэтому мы полагаем, что тут действует одна и та же шайка", - говорит старший эксперт Trend Micro Рик Фергюсон. Kenzero относится к достаточно распространенной категории вредоносных приложений, известной как "ransomware". После проникновения в клиентскую систему эти программы шифруют хранимые на жестком диске документы, изображения и медиа-файлы и предлагают владельцу приобрести ключ, необходимый для расшифровки контента. Подобные приложение хорошо известны ПК-владельцам, проживающим на территории Европы. Некоторое время назад несуществующая организация ICPP, чьи сотрудники выдавали себя за защитников "копирайта", распространяли вирус, сканирующий жесткий диск клиентского компьютера в поисках нелегального контента. По завершению проверки, независимо от реальных результатов поиска, программа уведомляла пользователя об обнаруженных нарушениях закона и предлагала уладить конфликтную ситуацию без передачи дела в суд. Во избежание серьезных последствий, таких как огромные штрафы, оплата судебных издержек и возможный приговор к тюремному заключению, нарушителю предлагалось заплатить всего 400 долларов. Впрочем, реальным источником дохода для злоумышленников являлась продажа собранной информации о кредитных картах. "Если вы получаете подобные послания, не обращайте на них внимания и воспользуйтесь одной из доступных в интернете бесплатных антивирусных программ, - говорит Фергюсон. - Ну и, конечно, не занимайтесь пиратством."

__________________

|

|

|

|

|

|

#10 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Banker. Win32.IntPro.a

Вредоносная программа, предназначенная для кражи конфиденциальной пользовательской информации программы Inter-PRO Client. Является приложением Windows (PE-EXE файл). Инсталляция При запуске программа извлекает из себя и копирует в системный каталог Windows следующие файлы: %System%\sfcfiles.dll %System%\drivers\sfc.sys Программа создает следующие ключи реестра, в которых в зашифрованном виде хранятся настройки программы: HKLM\SOFTWARE\Settings\CoreSettings HKLM\SOFTWARE\Settings\CryptoHash HKLM\SOFTWARE\Settings\DigitalProductId HKLM\SOFTWARE\Settings\DriveSettings HKLM\SOFTWARE\Settings\ErrorControl HKLM\SOFTWARE\Settings\kernel32 Распространение Для распостранения по сети программа использует уязвимость MS06-040. Также программа пытается подобрать пароли администратора для соседних компьютеров. Для распостаранения программа также копирует себя на съемные диски, создавая на них файлы autorun.inf. Деструктивная активность При успешном запуске, программа скачивает обновления по адресу: http://local-port-connect.com/ortew/page.php Находясь в адресном пространстве процесса “intpro.exe”, программа перехватывает конфиденциальные данные пользователя, используемые в программном комплексе Inter-PRO Client, и отсылает их на следующий электронный адрес злоумышленника, указанный в теле вредоносной программы: http://local-port-connect.com/ori/page.php Также программа содержит в себе драйвер sfc.sys, в задачу которого входит скрытие файлов и ключей реестра вредоносной программы.

__________________

|

|

|

|

|

|

#11 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

P2P-Worm.Win32. Palevo.ipn

Вредоносная программа, осушествляюшая деструктивную деятельность на компьютере. Является исполняемым файлом Windows. Имеет размер 107520 байт. Написан на C++. Инсталяция Вредоносная программа копирует свое тело в следующий каталог: C:\RECYCLER\S-1-5-21-%rnd%\sysdate.exe (rnd - случайное число), имя также может быть hd1.exe. Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\ "Taskman" -> "C:\RECYCLER\S-1-5-21-%rnd%\sysdate.exe " Распространение Зловред копирует себя на съемные носители под произвольными именами, и создает на них файл autorun.inf с помощью которго запускается зловред. Размножается используя известные P2P сети такие как BearShare, eMule, Kazaa, DC++, LimeWire и другие. Размножается используя MSN Messenger. Заражает компьютеры на которых установленны уязвимые версии VNC Server. Деструктивная активность Данный зловред собирает информацию об аккаунтах и паролях которые пользователь вводит на web страницах при использовании таких браузеров как Internet Explorer, Mozilla, Chrome и Opera.

__________________

|

|

|

|

|

|

#12 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Net-Worm.Win32. Agent.bk

Сетевой червь, предназначенная для предоставления злоумышленнику удаленного доступа к зараженным компьютерам. Является приложением Windows (PE-EXE файл). Имеет размер 62 кБайта. Инсталляция При запуске,червь копирует себя в системную директорию: %windir%\system\winsrc.exe Для автоматического запуска при каждом следующем старте системы троян добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: HKLM\Software\Microsoft\Windows\CurrentVersion\Run “Windows System Monitor” = %windir%\system\winsrc.exe Также червь устанавливает в системе руткит, копируя его в следующую папку: %windir%\system32\drivers\sysdrv.sys И устанавливает его как сервис, создавая следующую папку системного реестра. HKLM\SYSTEM\CurrentControlSet\Services\sysdrv32 Распространение Для распостранения по сети программа использует уязвимость MS06-040. Также программа пытается подобрать пароли администратора для соседних компьютеров. Для распостаранения программа также копирует себя на съемные диски, создавая на них файлы autorun.inf.

__________________

|

|

|

|

|

|

#13 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Email-Worm.Win32. Agent.bx

Вредоносная программа, предназначена для рассылки спама и проведения DOS атак. При запуске создает на диске следующие файлы: %windir%\service.exe %windir%\system32\svshost.dll %windir%\system32\wininet.exe %windir%\system32\winint.exe А также добавляет следующие ключи реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\ {D7FFD784-5276-42D1-887B-00267870A4C7} ”InProcServer32” - "C:\WINDOWS\system32\svshost.dll" HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\ “ShellServiceObjectDelayLoad” - "{D7FFD784-5276-42D1-887B-00267870A4C7}" Деструктивная активность Вредоносная программа соединяется со следующими адресами: http://nikemk.com/?ddos=<random> <random> - специально сгенерированная последовательность например: “x7x29x39x17x16” Далее вредоносная программа открывает на компьютере 9649-ий TCP порт и позволяет злоумышленнику подключиться к компьютеру. Адреса, с которых злоумышленник может подключиться к зараженному компьютеру программа получает по вышеуказанной ссылке. Злоумышленник может использовать группу таких зараженных компьютеров для проведения DOS атаки. Также зараженный компьютер может использоваться злоумышленником для рассылки спама. Программа устанавливает соединение с адресом 67.227.137.176:443 (при этом используется SSL шифрование). В ходе данного соединения программа отправляет злоумышленнику все найденные на компьютере адреса электронной почты, а также получает адреса и письма которые ей надо отослать. Для рассылки спама используются следующие smtp сервера: gmail-smtp-in.l.google.com gsmtp183.google.com mail-fx0-f25.google.com mail7.digitalwaves.co.nz in1.smtp.messagingengine.com

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#14 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Компьютерный вирус не дал 2 тысячам россиян покинуть Китай

Более 2 тысяч российских туристов не смогли в воскресенье по Амуру вернуться из Китая в Благовещенск, поскольку на таможне соседнего города Хэйхэ компьютерный вирус парализовал электронную пропускную систему. Об этом РИА «Новости» сообщил представитель компании, занимающейся пограничными речными перевозками. Благовещенск и Хэйхэ разделяют всего 600 метров реки Амур. Ежедневно через пограничный контрольный пункт «Благовещенск» в Китай в среднем проходит более 300 человек, в выходные и праздничные дни — более тысячи. Из-за вируса в воскресенье пункт пропуска был закрыт до утра понедельника. По данным агентства, компьютерный вирус за ночь удален, системы вновь исправны. Источник - BFM

__________________

|

|

|

|

|

|

#15 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Proxy.Win32. Agent.ccw

20 апреля, 2010 Вредоносная программа, предназначенная для осуществления злоумышленником несанкционированного пользователем анонимного доступа к различным интернет-ресурсам через компьютер-жертву. Инсталляция При запуске программа копирует свой исполняемый файл в следующий каталог: C:\RECYCLER\S-1-5-21-0243336031-4052116379- 881863308-0851\vse432.exe Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "12CFG914-K641-26SF-N32P" = "<filepath>" Где <filepath> - путь к файлу с вредоносной программой. Деструктивная активность Вредоносная программа внедряет свой код в адресное пространство процесса explorer.exe, внутри которого соединяется с электронным адресом jiri.alwaysproxy4.info:1199 При успешном подключении программа принимает от злоумышленника сетевой адрес, с которым впоследствии соединяется. Далее программа начинает работать в роли прокси-сервера, т.е. пересылает все сетевые пакеты, полученные от злоумышленника на этот сетевой адрес, а также в обратном направлении. Таким образом, злоумышленник может создавать сетевые соединения с удаленными серверами через зараженный компьютер.

__________________

|

|

|

|

|

|

#16 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-PSW.Win32. LdPinch.dis

20 апреля, 2010 Троянская программа, предназначенная для кражи конфиденциальной информации. Похищает логины и пароли для различных сервисов и программ. Является приложением Windows (PE EXE-файл). Деструктивная активность Собирает сведения о системе (версия ОС, имена компьютера и пользователя, конфигурация аппаратного обеспечения) и пароли для различных сервисов и прикладных программ, в том числе: Пароли, сохраненные в Internet Explorer, Mozilla, Opera. Адреса и пароли электронной почты, сохраненные в программах Outlook, Thunderbird, Mail.ru Agent, The Bat! Аккаунты и пароли FTP ресурсов. Анализирует программы CuteFTP, WS_FTP, Filezilla, FTP Commander, Far.для Windows Commander, Total Commander, USDownloader. Пароли доступа RAS. Пароли для ICQ, Qip, Pidgin. Пароли, сохраненные программах Eudora, Windows Commander, Total Commander, Trillian, Punto Switcher Собранная информация отправляется на сайт злоумышленника Также вредоносная программа борется с антивирусными продуктами

__________________

|

|

|

|

|

|

#17 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Spy.Win32. Bugnraw.a

20 апреля, 2010 Вредоносная программа, предназначенная для несанкционированной пользователем загрузки и установки на компьютер-жертву других вредоносных программ, а также для кражи конфиденциальных данных пользователя. Инсталляция При запуске программа копирует свой исполняемый файл в корневой каталог Windows: %WinDir%\system32\<rnd>.exe А также извлекает из себя и создает следующие файлы: %WinDir%\system32\<rnd>.src %WinDir%\system32\<rnd>.bmp <rnd> – произвольная последовательность из символов латинского алфавита. Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "<rnd>" = "%WinDir%\system32\<rnd>.exe " Также программа создает следующие ключи реестра: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Software Notifier] InstallationID"="c897a1ec-c72f-449a-9e19-646046128ace" [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servic es\sr\Parameters] "FirstRun" = 1 [HKCU\Control Panel\Colors] "Background"="0 0 255" [HKCU\Control Panel\Desktop] "ConvertedWallpaper" = "WinDir%\system32\<rnd>.bmp" "OriginalWallpaper" = "%WinDir%\system32\<rnd>.bmp" "SCRNSAVE.EXE" = "%WinDir%\system32\<rnd>.src" "Wallpaper" = "%WinDir%\system32\<rnd>.bmp" "WallpaperStyle" = "0" [HKCU\Software\Microsoft\Internet Explorer\Desktop\Components] "GeneralFlags" = 4 [HKCU\Software\Microsoft\Windows\CurrentVersion\Pol icies\System] "NoDispBackgroundPage" = 1 "NoDispScrSavPage" = 1 [HKCU\Software\Sysinternals\Bluescreen Screen Saver] "EulaAccepted" = 1 Деструктивная активность Вредоносная программа проверяет наличие соединения с интернетом, обрашаясь к электронному адресу windowsupdate.microsoft.com, в случае успеха программа скачивает и запускает файл по ссылке http://av-xp-2008.com/images/1263144...071e5d1437b80c 401c6982d513a0/ c897a1ec-c72f-449a-9e19-646046128ace.gif На момент составления описания ссылка была недоступна, но есть основания полагать, что ранее на ней распологалось нежелательное программное обеспечение(not-a-virus:FraudTool), которое сообщает пользователю о наличии на компьютере вредоносных программ(даже если их на компьютере нет) и предлагает перечислить финансовые средства на определенные счета для оплаты лечения компьютера от этих программ. Также программа устанавливает фоновым рисунком рабочего стола следующее изображение:  Программа отсылает отчет по своей работе на электронный адрес http://www.winifixer.com/log2.php При этом указывая в отчете все успешно произведенные действия, а также следующую информацию о компьютере пользователя: Информацию об установленном на компьютере аппаратном обеспечении. Список запущенных процессов на момент запуска программы.

__________________

|

|

|

|

|

|

#18 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Spy.Win32. Goldun.bbo

20 апреля, 2010 Вредоносная программа, предназначенная для кражи конфиденциальных данных пользователя. Инсталляция При запуске программа извлекает из себя и создает на диске два файла, которые являются частями вредоносной программы и содержат основной вредоносный функционал: %system%\netprp.dll %system%\netpr.sys Для автоматической загрузки динамически подключаемой библиотеки(netprp.dll) в адресное пространство создаваемых процессов, вредоносная программа создает ключ системного реестра: [HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\ Notify \netprp] "Asynchronous"= 1 "DllName" = “netprp” "Impersonate"= 1 "MaxWait"= 1 "ng950"="[817130DE43D93F323]" "Startup"="netprp" Также программа регистрирует драйвер netpr.sys как системный сервис. Деструктивная активность Вредоносная программа перехватывает информацию об учётной записи (логины и пароли), которые пользователь вводит на следующих сайтах: sitekey.bankofamerica.com/sas/verifyImage.do online*.bankofamerica.com/* Также программа ищет на компьютере пароли от почтовых ящиков пользователя в программах The Bat! и Microsoft Office Outlook. Собранная информация отправляется на сайт злоумышленника http://kitroneza.cn/rss.php

__________________

|

|

|

|

|

|

#19 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Email-Worm.Win32. Iksmas.gey

20 апреля, 2010 Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по электронной почте. Инсталляция Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "PromoReg" = "<filepath>" Где <filepath> - путь к файлу с вредоносной программой. Также программа создает следующие ключи реестра: [HKCU\Software\Microsoft\Windows\CurrentVersion] RList = "<random character>" [HKCU\Software\Microsoft\Windows\CurrentVersion] MyID = "<random character>" Деструктивная активность При запуске программа выполняет поиск адресов электронный почты на компьютере, найденные адреса программа в зашифрованной форме отсылает на адреса злоумышленника при помощи HTTP POST запроса. В ответ на данный запрос программа также может получить команду на скачивание другого вредоносного программного обеспечения. Далее программа рассылает по всем найденным и полученным от злоумышленника электронным почтовым адресам письма, содержащие ссылку на адрес http://adoresong.com/index.php на котором предположительно раньше находилась вредоносная программа. Также программа обновляет свою версию, скачивая её с электронного адреса http://adoresong.com/index.php

__________________

|

|

|

|

|

|

#20 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Backdoor.Win32. Bredolab.bvv

20 апреля, 2010 Вредоносная программа, по команде управляющего сервера скачивает на компьютер другое вредоносное программное обеспечение. Инсталляция При запуске программа копирует свой исполняемый файл в корневой каталог Windows: %WinDir%\system32\digiwet.dll Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл к значению "SecurityProviders" ключа автозапуска системного реестра: [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contro l\SecurityProviders] "SecurityProviders" = "digiwet.dll" Деструктивная активность Программа соединяется с сервером http://78.109.29.112.ru На который отправляет запрос следующего вида(некоторые данные в запросе могут меняться): GET /new/controller.php?action=bot&entity_list=&uid=&first= 1&guid=8809417 64&v=15&rnd=8520045 В результате программа получает команды на скачивание другого вредоносное программное обеспечение, скачивает его, сохраняет в папке %windir% \Temp\wpv<rnd>.exe и запускает. Далее программа отправляет второй запрос следующего вида(некоторые данные в запросе могут меняться): GET /new/controller.php?action=report& guid=0&rnd=8520045&guid=&entity=1260187840:unique_ start;1 260188029:unique_start;1260433697:unique_start;126 0199741:unique_start Таким образом, сообщая серверу об успешном заражении компьютера.

__________________

|

|

|

|

Линейный вид

Линейный вид