Тем: 4,592, Сообщений: 360,606, Пользователи: 159,826

На форуме: 38

|

||||||

|

|

|

Опции темы | Опции просмотра | Language |

|

|

#61 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Backdoor.Win32. Trup.a

14 июня, 2010 Вредоносная программа, предоставляющая злоумышленнику удаленный доступ к зараженной машине. Программа является приложением Windows (PE EXE-файл). Имеет размер 24576 байт. Написана на С++. Инсталляция После активации бэкдор инфицирует Mbr (Master Boot Record). Таким образом при загрузке mbr из первых 37 секторов считывает и расшифровывает основной код вредоноса, после чего из 38 сектора считывает и расшифровывает копию оригинального Mbr (шифр меняет местами тетрады в байте) и продолжается загрузка ОС. Далее создается поток, который создает файл на винчестере: %WinDir%\ali.exe Данный файл имеет размер 17408 байт. Детектируется Антивирусом Касперского, как оригинальное тело бэкдора Backdoor.Win32.Trup.a. и создается ключ автозагрузки: [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] "qQ" = "%WinDir%\ali.exe" После запуска файла "%WinDir%\ali.exe", удаляется ключ автозагрузки и при помощи функции "rename" файл "ali.exe" перемещается во временный каталог текущего пользователя Windows под именем "110.txt": %Temp%\110.txt Также во временном каталоге текущего пользователя Windows создается копия тела бэкдора под именем "124.txt": %Temp%\124.txt Всем созданным файлам присваивается атрибут "скрытый". Деструктивная активность Для контроля уникальности своего процесса в системе бэкдор создает уникальный идентификатор с именем: LockIE.. Бэкдор создает поток, который периодически загружает зашифрованный файл конфигурации в кеш IE со следующего URL: http://list.577q.com/sms/xxx.ini Далее файл расшифровывается и сохраняется в корневой каталог Windows под именем "Win.ini": %WinDir%\Win.ini Бэкдор из файла конфигурации получает ссылку для загрузки файла. Загруженный файл сохраняется в кеш IE, после чего запускается на выполнение. На момент создания описания ссылки для загрузки файла не было. Также считывает из указанного выше файла URL. Если пользователь работает с браузером Internet Explorer, TheWorld Browser, SOGOUEXPLORER или QQ, то будет он будет перенаправлен по ссылке, считанной из файла. На момент составления описания браузер переправлялся по ссылке http://66.79.168.187:55325/tuling.html Отправляет следующий HTTP запрос на сервер злоумышленнику: http://list.577q.com/sms/do.phpuserid=<rnd1>&time=<rnd2>&msg =<rnd3>&pauid=1 Где <rnd1> - физический адрес сетевой карты, <rnd2> - текущая дата и время, Купи в Softkey 10 корпоративных лицензий Microsoft Office 2010 и получи подарок! До 30 июня всем покупателям корпоративных лицензий Microsoft Office 2010 в Softkey бонусные карты "М.Видео", "Л'Этуаль" и "Спортмастер" от 1000 рублей в ПОДАРОК! <rnd3> - последовательность цифр, например "01704800628118".

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#62 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan.HTML. Fraud.av

14 июня, 2010 Троянская программа, выполняющая мошеннические действия. Представляет собой HTML документ, который содержит в себе сценарии Java Script. Имеет размер 8068 байт. Деструктивная активность Для своего корректного выполнения, троянец импортирует дополнительные Java скрипты, которые размещаются в файлах с именами "vaq1k90d2j.fff" и "wzx2j98d2j.fff". Данные файлы размещаются в корневом каталоге на сервере злоумышленника. Далее троянец прорисовывает в браузере окно "Проводника" и затем имитирует полное сканирование компьютера на наличие вредоносных файлов  Троянец импортирует список строк, которые представляют собой полные пути к системным файлам и произвольные детекты вредоносных объектов, из стороннего файла-скрипта, который размещается на сервере злоумышленника. Далее лжеантивирус предлагает пользователю выполнить лечение зараженных объектов:  После нажатия на кнопки "Лечить все", "Включить защиту" – вредонос предлагает пользователю осуществить оплату услуги путем отправки смс на платный номер "1350" с текстом 0217<rnd> где rnd – два случайных целых числа  Если введенный код – меньше 6 символов, троянец выдает сообщение  Если введенный код удовлетворяет всем условиям – вредонос осуществляет HTTP запрос по следующей ссылке: http://<X>/enter.php?code=<введенный_код>&checkcode=1&rand=<r nd2> где X – доменное имя сервера злоумышленника, rnd2 – случайное число. На момент создания описания ссылка не работала. При закрытии окна браузера, троянец выводит сообщение:

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#63 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Новый вид троянской программы атакует Европу

8 июля 2010, 13:57 Компания ESET сообщает, что в июне с помощью системы быстрого оповещения ThreatSense.Net была зафиксирована повышенная активность троянской программы JS/TrojanDownloader.Pegel.BR. Это вредоносное ПО представляет собой скрипт, который добавляется на веб-страницы и автоматически перенаправляет посетителей на инфицированные сайты. После этого происходит загрузка и выполнение вредоносного кода на незащищенных компьютерах. Данная угроза, именуемая специалистами ESET как JS/TrojanDownloader.Pegel.BR, распространяется по Европе очень быстрыми темпами. В процентном эквиваленте по отношению к общему количеству зараженных компьютеров ее доля уже составляет 2,29 %, что обеспечило трояну пятое место в мировом рейтинге угроз. Несмотря на то, что вредоносная программа JS/TrojanDownloader.Pegel.BR еще не успела распространится в Украине, специалисты ESET настоятельно рекомендуют украинским пользователям быть предельно осторожными при загрузке файлов из Интернет-сети. В июне семейство Conficker продолжает оставаться активным. Win32/Conficker который месяц удерживает пальму первенства среди вредоносного ПО в мировом (9,79 %) и украинском (19,42 %)рейтингах угроз. Этот сетевой червь распространяется при помощи уязвимости ОС Windows, которая находится в подсистеме вызова удаленных процедур (RPC), а также через незащищенные общедоступные папки и съемные носители информации. Также широкораспространенной остается угроза INF/Conficker — еще один представитель известного семейства. Используя файл autorun.inf, эта вредоносная программа распространяет последние вариации червя Conficker для заражения ПК. Большое количество зараженных компьютеров по всему миру и в Украине в том числе (1,47 % и 1,66 % соответственно) обеспечивает данной угрозе лидирущие позиции в рейтингах вредоносного ПО. Специалисты ESET настоятельно рекомендуют пользователям надежно защитить личные данные, так как не уступают свои позиции такие угрозы как Win32/Agent, Win32/PSW.OnLineGames и Win32/Tifaut, предназначенные для кражи конфиденциальной информации. Пользователям также следует остерегаться вредоносного ПО INF/Autorun, которая использует возможность автозапуска на съемных носителях информации и запускает вредоносные программы каждый раз при подключении съемного носителя информации к компьютеру, а также «новинку» прошлого месяца — Win32/Sality, представляущую собой полиморфный вирус, который модифицирует файлы EXE и SCR и отключает антивирусные программы. Начало лета не могло не «порадовать» пользователей новыми вирусами. В ТОП-10 мирового рейтинга угроз в июне представлены две «новинки» — Win32/Qhost (1,16 %) и HTML/ScrInject.B (0,84 %). Троянская программа Win32/Qhost распространяется с помощью электронной почты и предоставляет взломщикам доступ на зараженный компьютер. Перед запуском эта угроза копирует себя в папку Windows % system32%, после чего модифицирует файл хоста с целью перенаправления трафика на домены злоумышленника. Угроза HTML/ScrInject.B обнаруживает HTML веб-страницы с запутанным скриптом или IFRAME теги, которые осуществляют автоматическую переадресацию на загрузку вредоносных программ.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#64 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Специалисты Trusteer обнаружили новую версию трояна Zeus

Специалисты компании Trusteer обнаружили, что новая версия трояна Zeus/Zbot, крадущая пароли интернет-банкинга, атаковала систему безопасных электронных платежей Verified by Visa и MasterCard SecureCode. Как выяснили специалисты, вредоносная программа ворует данные авторизации и номера кредитных карточек 15 крупнейших банков США. Троян перехватывает и подменяет процесс регистрации пользователей карточек MasterCard и Visa. Программа в режиме реального времени пересылает номера и пароли кредитных карточек на определенный сервер. Получив номера кредиток, киберпреступники совершают онлайн-покупки на огромные суммы. Напомним, что вредоносная программа Zeus появилась в сети еще в 2007 году. С того момента вирус несколько раз переписывался. Существуют модификации трояна, которые ориентированы для кражи данных с российских, испанских, немецких, британских и американских сайтов. Эксперты утверждают, что большинство центров управления зомби-сетями развернуто на российских хостингах.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#65 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Downloader.Win32. Mufanom.hby

16 июля, 2010 Троянская программа, которая без ведома пользователя скачивает на компьютер другое программное обеспечение. Является динамической библиотекой Windows (PE DLL-файл). Имеет размер 166400 байт. Написана на C++. Инсталляция После запуска троянец копирует свое тело в каталог Windows со случайным именем "<rnd>.dll": %WinDir%\<rnd>.dll Где <rnd> - случайный набор латинских букв, например "wmdyte". Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на копию своего исполняемого файла в ключ автозапуска системного реестра: [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] "<rnd2>" = "rundll32.exe "%Windir%\<rnd1>",Startup" Деструктивная активность Троянец завершает процесс: MRT.exe Троянец регистрирует себя как Browser Helper Object. Для этого создает соответствующие ключи системного реестра: [HKCR\CLSID\{<rnd2>}\InprocServer32] "(Default)" = "%WinDir%\<rnd>.dll" "ThreadingModel" = "Apartment" [HKLM\Software\Microsoft\Windows\CurrentVersion\ Explorer\Browser Helper Objects\{<rnd2>}] Где <rnd2> – идентификатор со случайным именем, например, "1007565B-5822-482B-8BA7-282EC2E61464". Регистрирует себя как расширение для Mozilla Firefox, добавив значение в ключ системного реестра: [HKCU\Software\Mozilla\Firefox\Extensions\sample@ex ample.net] Таким образом при использовании браузеров Mozilla Firefox и Internet Explorer, троянец проверяет адреса посещаемые пользователем. Если адрес содержит в себе одну из следующих строк: gateway.com webmail.aol.com aol slirsredirect r.looksmart.com askredir.com ads.ask.com aclk zeal. wisenut. wikipedia. what2find. wesearchall websearch. web.ask.co.uk vivisimo. vachercher.lycos.fr usseek. url.searchuk.com ukindex.co.uk thefreedictionary. sqwire. search_str= slotch. sirsearch. shoprogers. ***.com find= sensis.com seeq. searchscout. searchmiracle. searchstri= searchfeed. searchengine. search.lycos search.aol scoutcrawl. revquest. reference. perfectnav. pverture. nytimes. netzero. netster. netscape. phrase= neon.org navisearch. mywebsearch. searchfor= myway. searchtext= mygeek. qry= mirago. mamma. lycos. looksmart. london-pages.co.uk kanoodle. jayde. instafinder. inquire. infoseek. hotbot.com grip.com goguides. goclick. gigablast.com genieknows. galaxysearch. mt=findwhat. findsearch. excite. exactsearch. emetasearch. earthlink. qkw= dogpile. search= dmoz. ditto.com destinationadult. daum.net keywords= crawlbar. coolwebsearch. comcast. term= clearsearch. bbc. asiaco. aol. altavista.com altavista. searchterm= allyoursearch. alltheweb.com alexa. terms= about. qu= 7search. 66.220.17.157 keyword= 64.225.154.135 250000.co.uk .wanadoo. .teoma. .search123. .oingo. .msn. .live. .gohip. .epilot.com satitle= .ebay. /web? ask. query= /search .aol.com .ah-ha. search.yahoo. search .google. .bing.com/search? тогда троянец может перенаправлять пользователя на потенциально опасные ресурсы или вставлять в страницу скрипт, перехватывающий поисковые Купи в Softkey 10 корпоративных лицензий Microsoft Office 2010 и получи подарок! До 30 июня всем покупателям корпоративных лицензий Microsoft Office 2010 в Softkey бонусные карты "М.Видео", "Л'Этуаль" и "Спортмастер" от 1000 рублей в ПОДАРОК! запросы для отправки на сервер злоумышленника.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#66 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan.Win32. Vilsel.ato

16 июля, 2010 Троянская программа, которая скачивает и устанавливает другие вредоносные программы на компьютер без ведома пользователя. Является приложением Windows (PE-EXE файл). Имеет размер 1083904 байт. Упакован неизвестным упаковшиком, распакованный размер ~2600 к.б. Деструктивная активность Отключает системный Firewall изменяя значение следующего ключа реестра: [HKLM\SYSTEM\ControlSet001\Services\SharedAccess\Pa rameters\FirewallPolicy\StandardProfile] EnableFirewall=0 Пытается завершить процессы в именах которых присутствуют следующие строки: AvSynMgr naPrdMgr vshwin32 McShield mcshield Mcdetect mcagent mcdash mcvsshld mcvsescn mctskshd MpfService mcvs opscan ccapp norton SAVScan ccApp ccEvtMgr ISSVC SBServ symlcsvc SPBBCSvc nod32krn navapsvc nava nisum nisserv navwnt AvpM avpm klswd kav kavsc avp. AVGUARD avguard AVGNT avgnt sched pavsrv51 AVENGINE PNMSRV PsImSvc SRVLOAD APVXDWIN PavFnSvr TPSrv Inicio pavcl ntrtscan OfcPfwSvc PccNTMon pccntupd PNTIOMON schupd scan fprot avwin ave32 isafe tmntsrv fsav32 avkwctl ashServ dvpapi tsc webtrap TMOAgent TeaTimer sdhelper Spybot spybot MSASCui guard ewido avgas avgemc gcas sunas spys ActiveDetection blackd fsdfwd smc zlclient persfw efpeadm fsguiexe kpf4gui pccpfw msscli Tmas swdoctor spyc ccsetmgr ctagent vsmon webscan dbgmgr avp32 bdss xcommsvr avgamsvr avfwsvc avgupsvc nvcpl zonealarm zlclient scan virus firewall protect secure optimize nod32 mpf agent drweb alert avscan kpf4 msblast cfp zapro zonea ave32 avp. _av При запуске троян регистрируется на сайте злоумышленников, открывая следующую ссылку: http://fc.web********.de/as_noscript.php?name=load3 Скачивает файл по следующей ссылке: http://fc.web********.de/as_noscript.php?name=rn Скачанный файл сохраняется во временную папку под следующим именем: %Temp%\<rnd>.tmp где <rnd> один из следующих вариантов: prun rasesnet wavvsnet winvsnet xpre и после успешной закачки запускается на выполнение, после чего троян Купи в Softkey 10 корпоративных лицензий Microsoft Office 2010 и получи подарок! До 30 июня всем покупателям корпоративных лицензий Microsoft Office 2010 в Softkey бонусные карты "М.Видео", "Л'Этуаль" и "Спортмастер" от 1000 рублей в ПОДАРОК! подчищает историю ссылок в Internet Explorer и завершает свою работу.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#67 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Exploit.Java. CVE-2010-0886.a

16 июля, 2010 Программа-эксплоит, использующая для своего выполнения на компьютере пользователя уязвимость в Java Deployment Toolkit компоненте. Программа является html-страницей, содержащей сценарии языка Java Script. В зависимости от модификации имеет размер от 450 до 12229 байт. Деструктивная активность Используя уязвимость в Java Deployment Toolkit компоненте, затронувшей Oracle Java SE и Oracle Java For Business для платформ Windows, Solaris и Linux (CVE-2010-0886), передавая функции "launch()" в качестве аргумента специальным образом сформированный URL, эксплоит производит загрузку и запуск на исполнение вредоносного Java-апплета. Java-программа зачастую представляет собой вредоносную программу категории Trojan-Downloader и предназначена для загрузки на компьютер другого программного обеспечения без ведома пользователя.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#68 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan-Downloader.JS. Agent.fig

Троянская программа, которая без ведома пользователя скачивает на компьютер другое программное обеспечение и запускает его на исполнение. Представляет собой HTML документ, содержащий сценарии Java Script. Имеет размер 15509 байт. Деструктивная активность После открытия зараженной страницы, троянец, при помощи сценариев Java Script, выполняет расшифровку своего обфусцированного кода и затем запускает вредоносный сценарий на выполнение. Затем используя уязвимость в MDAC (Microsoft Data Access Components) в ActiveX объекте "RDS.DataSpace" (MS06-014), при этом также используя ActiveX объект "MSXML2.XMLHTTP ", пытается выполнить загрузку файла со следующего URL: http://br***us2sz.com/ww/l.php?i=1 а затем, при помощи ActiveX объекта "ADODB.Stream", сохраняет файл на один уровень выше от рабочего каталога с именем "file.exe" и затем запускает файл на выполнение. При наличии установленного в браузере плагина Adobe Acrobat, троянец, в скрытом фрейме, пытается загрузить и выполнить с сервера злоумышленника вредоносные сценарии. В зависимости от версии Adobe Acrobat троянец загружает один из документов, который содержит в себе эксплоит: %RootDir%/tmp/geticon.pdf %RootDir%/tmp/printf.pdf %RootDir%/tmp/collab.pdf %RootDir%/tmp/newplayer.pdf %RootDir%/tmp/libtiff.pdf Вредонос создает на странице объект Shockwave Flash, с именем "BridgeMovie" и с уникальным идентификатором: D27CDB6E-AE6D-11cf-96B8-444553540000 при помощи которого, пытается загрузить и выполнить с сервера злоумышленника вредоносный сценарий: %RootDir%/ tmp/flash.swf В зависимости от версии установленного в системе Flash плеера, вредонос создает и запускает "swf" файл, который содержит в своем коде эксплоит для данного флэш плеера. В результате выполнения кода эксплоита происходит загрузка файла, который размещается по следующему URL: http://br***us2sz.com/ww/l.php?i=7 Уязвимые версии продукта - 9.0.115.0, 9,0.16.0, 9.0.28.0, 9.0.45.0, 9.0.47.0, 9.0.64.0, 10.0.12.36, 10.0.22.87, 9.0.124.0, 9.0.151.0, 9.0.159.0. Далее троянец использует уязвимость, которая существует из-за "использование после освобождения" ошибки в компоненте "Peer Objects" в iepeers.dll при некорректной обработке метода setAttribute() (CVE-2010-0806). В результате эксплоит пытается выполнить загрузку файлов, которые размещаются по ссылкам: http://br***us2sz.com/ww/l.php?i=18 http://br***us2sz.com/ww/l.php?i=12 и сохранить под именем: %Temp%\pdfupd.exe Затем троянец запускает загруженный файл на выполнение.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#69 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Siemens предупреждает о вирусе-шпионе

Корпорация Siemens забила тревогу: одна из её систем контроля и управления производством, которую компания продаёт корпоративным пользователям, оказалась подвержена шпионскому вирусу. Эксперты компании проанализировали код вируса и сделали выводы, что вредоносная программа написана специально для промышленного шпионажа, шантажа и даже возможных диверсий на предприятиях.  Вирус написан под систему контроля и управления производством SIMATIC WinCC, которую производит Siemens, а для проникновения на компьютер использует уязвимость в защите ОС Windows. Компания Siemens настоятельно рекомендует всем пользователям решения SIMATIC WinCC проверить свои компьютеры, а также обновить базы антивирусных программ.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#70 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Symantec обнародовала новые подробности о черве W32.Stuxnet Symantec сообщила новые подробности распространения угрозы, эксплуатирующей уязвимость Windows. О появлении угрозы стало известно в Symantec 13 июля. За 72 часа аналитики Symantec зафиксировали около 14,000 уникальных IP адресов, инфицированных данным червем и совершавших попытки связаться с контролирующим сервером. Число зараженных систем, на которых не стоит защитных систем со свежими обновлениями оценивается значительно выше. W32.Stuxnet является червем и содержит элемент руткита. Около 60% зараженных систем находится в Иране, на втором месте Индонезия. Из стран СНГ наибольшее количество зараженных систем в Азербайджане, примерно 2.57% от мирового числа. Системы, которые поражает данный червь – это Windows 2000, Windows 95, Windows 98, Windows Me, Windows NT, Windows Server 2003, Windows Vista, Windows XP, Windows 7. Как удалось выяснить специалистам Symantec, отключение автозапуска флэшек в борьбе с угрозой не помогает. Уязвимость заключается в способе, которым Windows Explorer управляет файлами .lnk. Таким образом, с функцией автозапуска это никак не связано. По информации компании, угроза содержит множество различных функций, которые в настоящее время исследуются. На данный момент известно, что червь может проникать в системы SCADA (система контроля над сбором и обработкой промышленной информации) и собирать информацию из них. Он может также собирать другую информацию, относящуюся к серверам и сетевым конфигурациям.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#71 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

ESET: у червя Stuxnet появились преемники Компания ESET сообщмла о выявлении новых вредоносных программ, использующих уязвимость в программной оболочке Windows Shell при обработке LNK-файлов (LNK/Exploit.CVE-2010-2568). Также зафиксированы новые способы распространения подобных угроз. Вирусная лаборатория ESET фиксирует постоянный рост заражений червем Win32/Stuxnet. Выполнение вредоносного кода происходит благодаря наличию уязвимости в программной оболочке Windows Shell, связанной с отображением специально подготовленных LNK-файлов. Как и прогнозировали вирусные аналитики ESET, создание Win32/Stuxnet вызвало появление новых вредоносных программ, а также модификаций уже известного злонамеренного ПО, использующего данную уязвимость. Для обнаружения подобных угроз специалисты вирусной лаборатории ESET создали отдельный класс сигнатур - LNK/Autostart. C помощью технологии раннего обнаружения ThreatSense.Net уже удалось выявить и другие программы, использующие уязвимость в Windows Shell. Речь идет о семействе Win32/TrojanDownloader.Chymine, которое относится к классу downloader-угроз. При установке на компьютер данная программа скачивает кейлоггер Win32/Spy.Agent.NSO, регистрирующий каждое нажатие клавиши на клавиатуре. Аналогичным образом происходит распространение трояна-downloader - Win32/Autorun.VB.RP, который также устанавливает на ПК вредоносное ПО. Кроме того, вирусными аналитиками было выявлено несколько модификаций вируса Win32/Sality, а также троянской программы Zeus, которые используют данную уязвимость. По данным ESET, Sality постоянно присутствует в десятке наиболее распространенных угроз в мире и может выполнять функции как трояна-загрузчика, так шпиона или кейлоггера. На счету Zeus миллионы зараженных компьютеров, объединенных в ботнет. На сегодняшний день распространение угроз, использующих уязвимость в Windows Shell, осуществляется не только через USB-носители. Теперь заражение может происходить через общие сетевые папки, а также благодаря специально сформированным файлам для офисного пакета Microsoft. Кроме того, сервер злоумышленников, с которого распространяется вредоносная программа, может формировать адрес web-страницы определенного вида, посредством которого компьютер может быть атакован через браузер. "Ежедневно мы фиксируем несколько тысяч новых заражений Win32/Stuxnet - отмечает Александр Матросов, руководитель Центра вирусных исследований и аналитики компании ESET. – При этом страдают не только промышленные предприятия, но и домашние пользователи. И в ближайшее время мы прогнозируем рост числа вредоносных программ, использующих уязвимость в программной оболочке Windows Shell при обработке LNK-файлов".

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#72 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Вирус Snatch атакует пользователей ICQ

Сегодня в сети мгновенного обмена сообщениями ICQ была зафиксирована массовая рассылка вредоносной программы snatch.exe, перехватывающей у пользователя управление IM-клиентом и рассылающей свои копии собеседникам из контакт-листа. По данным сервиса Яндекс.Блоги, отражающего пульс блогосферы, жертвами нового вируса стали тысячи человек. Согласно представленной блогерами информации, приложение Snatch не только берет под свой контроль ICQ-аккаунт, но и меняет пароль доступа к службе сообщений, а также при помощи встроенного бота маскируется под "живого" собеседника, вводящего в заблуждение находящихся в контакт-листе пользователей и заставляющего их клюнуть на удочку злоумышленников путем запуска исполняемого файла snatch.exe. Типичными фразами робота являются "глянь ))", "привет!", "включи в настройках передачу файлов )", "эээ… сам ты бот =\" и "ну мини игра типа )".  На текущий момент snatch.exe детектируется далеко не всеми популярными антивирусами. Во избежание заражения не рекомендуется запускать рассылаемый ботом файл. Если вирус все-таки проник в систему, необходимо посредством диспетчера задач Windows деактивировать его, затем удалить с диска и восстановить пароль к ICQ-аккаунту на сайте службы. Также рекомендуется переустановить используемый IM-клиент и сменить пароль.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#73 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

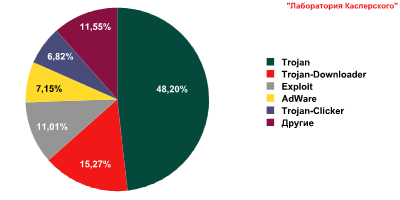

Информационные угрозы II квартала - отчет от Лаборатории Касперского

"Лаборатория Касперского" обнародовала ежеквартальный отчет с результатами анализа информационных угроз в Интернете. За этот период защитные продукты компании предотвратили более 540 миллионов попыток заражения компьютеров пользователей в различных странах мира. Больше всего атак пришлось на пользователей в Китае (17,09%), России (11,36%), Индии (9,30%), США (5,96%) и Вьетнаме (5,44%). В TOP 5 самых популярных вредоносных программ вошли различные троянцы, эксплойты и рекламное ПО, причем практически половина (48%) всех детектов в интернете пришлась на программы категории Trojan.  Использование уязвимостей в популярных программах и сервисах является одним из наиболее распространенных способов заражения. Эксплуатация уязвимостей происходит с помощью специальных кодов, автоматизирующих работу хакера — эксплойтов. Во втором квартале было обнаружено восемь с половиной миллионов этих вредоносных программ. Большая часть из них использовала уязвимости в программе Adobe Reader. За весь отчетный период аналитики «Лаборатории Касперского» обнаружили на компьютерах пользователей более 33 миллионов уязвимых приложений и файлов. В каждом четвертом случае на компьютере присутствовало более семи незакрытых уязвимостей. Популярность социальных сетей не дает покоя киребпреступникам, мотивируя их на создание все новых методов мошенничества. Например, новый вид атак в Facebook — Likejacking — был отмечен с появлением у пользователей соцсети функции «Like», предназначенной для создания списков понравившихся объектов. Переходя по привлекательной гиперссылке, пользователь попадал на страницу со сценарием JavaScript, который при любом клике активировал кнопку «Like» и отправлял ссылку на данный ресурс во френдленты его друзей. Таким нехитрым способом посещаемость сайта росла как снежный ком. Еще одним нововведением второго квартала стала возможность создания и управления сетью ботов через Twitter-аккаунт. Хакеры публиковали команды ботнету в виде текста на странице учетной записи, однако администраторы Twitter оперативно обнаружили проблему и заблокировали все вредоносные аккаунты.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#74 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

«Код 9» распространяется через социальные сети

Антивирусная лаборатория PandaLabs сообщает о распространении сообщений с описанием так называемого «Кода 9», который позволяет скрывать от родителей переписку в сети. Несколько лет назад уже были случаи, когда дети и подростки стали получать электронные письма такого содержания, теперь же такие сообщения распространяются через социальные сети.  Суть системы «Код 9» очень проста: для того чтобы скрыть сообщения, переписку в чатах, нужно всего лишь сказать или написать цифру 9, когда родители находятся рядом. Тогда собеседник сразу сменит тему или удалит предыдущую переписку. Согласно результатам последнего исследования «Дети в сети» (Panda Security публиковала отчет о нем в июне 2010 года), каждый третий подросток когда-либо переписывался с незнакомцами в социальных сетях. Технический директор PandaLabs Луис Корронс предупредил о том, что о существовании «Код 9» прекрасно знают преступники и, скорее всего, они попытаются использовать его в своих целях.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#75 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan.Win32. Oficla.w

Вредоносная программа, предназначенная для несанкционированной пользователем загрузки и запуска на компьютере другого вредоносного программного обеспечения. Инсталляция При запуске, вредоносная программа извлекает из себя и создает в системной папке windows файл, являющийся динамически подключаемой библиотекой(.dll файл) и содержащий основной вредоносный функционал: %system%\thxr.wgo Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на созданный файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] "Shell"="Explorer.exe rundll32.exe thxr.wgo nwfdtx" Деструктивная активность После установки программа обращается к командному серверу: http://hulejsoops.ru /images/bb.php С которого получает командную строку, содержащую следующие основные команды и параметры: "runurl" -скачивает по папку %temp% файл по указанному url и запускает его. "taskid" - указывает на номер задачи. "delay" - указывает период обращения к серверу. "backurls" - список дополнительных адресов командных серверов, с которыми впоследствии соединяется вредоносная программа. Адреса сохраняются в ключе реестра: [HKL\SOFTWARE\Classes\idid] "reporturls" - после этой команды программа обращается к дополнительным командным серверам для получения других команд. Таким образом, в результате действия данной программа на компьютер может попасть другое вредоносное программное обеспечение. На момент составления описания программа получала команду на скачивание и запуск файла http://russ**nmomds.ru/dogma.exe Также с помощью данных команд злоумышленник может постоянно перенастраивать вредоносную программу на новые командные сервера.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#76 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan.Win32. Inject.arjs

Троянская программа, выполняющая деструктивные действия на компьютере пользователя. Программа является приложением Windows (PE-EXE файл). Имеет размер 103936 байт. Упакована неизвестным упаковщиком. Написана на C++. Инсталляция При запуске троянец копирует свой исполняемый файл в системный каталог Windows под следующим именем: %System%\<rnd>.exe Где <rnd> – случайная последовательность из 7 цифр или букв латинского алфавита. Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon] "Userinit"=" C:\Windows\system32\userinit.exe,\\?\globalroot\ systemroot\system32\<rnd>.exe," Деструктивная активность Троянец завершает свое выполнение при обнаружении в своем адресном пространстве библиотеки с именем: sbiedll.dll а также при наличии на компьютере пользователя файла: %System%\drivers\vmhgfs.sys Таким образом вредонос противодействует технологиям автоматического анализа программ для обнаружения их вредоносной активности. Троянец запускает свою копию и завершает работу. Копия троянца выполняет следующие действия: проверяет наличие строки "С:\sand-box\" в пути к своему оригинальному файлу. Если строка найдена, то троянец завершает свою работу и удаляет свой исполняемый файл. проверяет наличие установленных антивирусов на зараженном компьютере путем поиска окон с именем класса "____AVP.Root" для Антивируса Касперского, проверки наличия файла с именем "%system%\drivers\avgtdix.sys" для AVG Anti-virus, ключа системного реестра "HKLM\Software\Avira\AntiVir PersonalEdition Classic\" для Avira AntiVir и именованного канала "\\\\.\\pipe\\acsipc_server" для Agnitum Outpost. пытается остановить или помешать работе найденных антивирусов. ищет системный процесс "services.exe" и внедряет в его адресное пространство код библиотеки, которая содержится в теле данной троянской программы и детектируется Антивирусом Касперского как Trojan-Spy.Win32.Shiz.cj. После этого троянец завершает свою работу. Вредоносная библиотека, внедренная в процесс "services.exe", выполняет следующие действия: Создает поток, в котором в бесконечном цикле устанавливает функции-перехватчики на следующие API-функции: getaddrinfo gethostbyname inet_addr CryptEncrypt CreateFileW GetFileAttribute***W send WSASend RCN_R50Buffer GetWindowText Что позволяет вредоносу следить и анализировать сетевой трафик, шифруемые данные и создаваемые файлы. Отправляет запрос на следующий ресурс: http://brandavion.com/knok.php?id=<имя пользователя>! <имя компьютера пользователя>!<метка тома и серийный номер>&ver=10&up=89811&os=<сведения об операционной системе> В ответ получает URL для загрузки файла, файл сохраняется во временном каталоге текущего пользователя Windows со случайным именем: %Temp%\<rnd>.tmp Где <rnd> - случайный набор цифр и латинских букв, например, "6D5". На момент создания описания ресурс был недоступен. Также троянец может получать команды для дальнейшей своей работы в виде параметра для ключа системного реестра: [HKLM\Software\Microsoft] Таким образом в зависимости от имени параметра ключа реестра вредонос может: загружать по полученному от злоумышленник URL и запускать на исполнение файл, который сохраняется под следующим именем: С:\temp_file_bin удалять файлы и каталоги выполнять рекурсивное удаление всех файлов и каталогов на всех доступных логических дисках компьютера пользователя, после чего завершать процессы: smss.exe csrss.exe lsass.exe winlogon.exe Внедряет вредоносный код в следующие процессы: iexplore.exe opera.exe java.exe javaw.exe explorer.exe isclient.exe intpro.exe mnp.exe loadmain.ex код устанавливает перехватчик API-функции "HttpSendRequest", выполняющий функционал кейлоггера. Собранные данные о посещенных сайтах и нажатых клавишах сохраняются в следующем файле: %ProgramFiles%\Common Files\keylog.txt Проверяет наличие установленных антивирусов и пытается завершить или помешать их работе. Добавляет запись в таблицу сетевых маршрутов (тем самым блокируя доступ к ресурсам), выполнив команды: route.exe -p add <IP адрес1> mask <маска подсети> <IP адрес2> Где <IP адрес2> - IP адрес компьютера пользователя; <IP адрес1> - IP адрес блокируемых вредоносом ресурсов. Вредонос блокировал доступ к следующим IP адресам: 74.55.143.0 62.67.184.0 208.43.44.0 188.40.74.0 212.59.118.0 81.176.67.0 87.242.75.0 83.102.130.0 207.44.254.0 75.125.212.0 74.86.125.0 75.125.43.0 75.125.189.0 74.54.46.0 74.54.130.0 174.120.184.0 174.120.185.0 174.133.38.0 74.54.139.0 74.86.232.0 74.53.70.0 208.43.71.0 174.120.186.0 75.125.185.0 74.55.74.0 95.140.225.0 94.236.0.0 94.23.206.0 93.191.13.0 93.184.71.0 92.53.106.0 92.123.155.0 91.209.196.0 91.199.212.0 91.121.97.0 90.183.101.0 90.156.159.0 89.202.157.0 89.202.149.0 89.111.176.0 89.108.66.0 88.221.119.0 87.242.79.0 87.242.74.0 87.242.72.0 87.238.48.0 87.230.79.0 87.106.254.0 87.106.242.0 85.31.222.0 85.255.19.0 85.214.106.0 85.17.210.0 85.12.57.0 84.40.30.0 83.223.117.0 83.222.31.0 83.222.23.0 83.202.175.0 82.98.86.0 82.165.103.0 82.151.107.0 82.117.238.0 81.24.35.0 81.177.31.0 81.176.66.0 80.86.107.0 80.237.132.0 80.190.154.0 80.190.130.0 80.153.193.0 79.125.5.0 78.47.87.0 78.137.164.0 78.108.86.0 75.125.82.0 75.125.29.0 74.55.40.0 74.53.201.0 74.52.233.0 74.50.0.0 74.208.20.0 74.208.158.0 74.125.77.0 72.32.70.0 72.32.149.0 72.32.125.0 72.3.254.0 72.232.246.0 70.84.211.0 69.93.226.0 69.57.142.0 69.20.104.0 69.18.148.0 69.162.79.0 68.177.102.0 67.227.172.0 67.225.206.0 67.192.135.0 67.19.34.0 67.15.231.0 67.15.103.0 67.134.208.0 66.77.70.0 66.249.17.0 66.223.50.0 65.55.240.0 65.55.184.0 65.175.38.0 64.78.182.0 64.66.190.0 64.41.151.0 64.41.142.0 64.246.4.0 64.202.189.0 64.13.134.0 64.128.133.0 63.85.36.0 62.75.216.0 62.75.163.0 62.213.110.0 62.189.194.0 62.146.66.0 62.146.210.0 62.14.249.0 38.113.1.0 217.174.103.0 217.170.21.0 217.16.16.0 217.106.234.0 216.99.133.0 216.55.183.0 216.49.94.0 216.49.88.0 216.246.90.0 216.239.122.0 216.12.145.0 216.10.192.0 213.31.172.0 213.220.100.0 213.198.89.0 213.171.218.0 213.133.34.0 212.8.79.0 212.72.62.0 212.67.88.0 212.47.219.0 209.87.209.0 209.62.68.0 209.62.112.0 209.51.167.0 209.216.46.0 209.160.22.0 209.157.69.0 209.124.55.0 208.79.250.0 207.66.0.0 207.46.232.0 207.46.20.0 207.46.18.0 207.44.154.0 206.204.52.0 205.227.136.0 205.178.145.0 204.14.90.0 203.160.188.0 199.203.243.0 198.6.49.0 195.70.37.0 195.64.225.0 195.55.72.0 195.210.42.0 195.2.240.0 195.146.235.0 195.137.160.0 194.33.180.0 194.206.126.0 194.112.106.0 194.109.142.0 194.0.200.0 193.71.68.0 193.69.114.0 193.66.251.0 193.24.237.0 193.193.194.0 193.17.85.0 193.110.109.0 193.1.193.0 193.0.6.0 192.150.94.0 188.93.8.0 18.85.2.0 166.70.98.0 165.160.15.0 162.40.10.0 155.35.248.0 150.70.93.0 149.101.225.0 141.202.248.0 139.91.222.0 128.130.60.0 128.130.56.0 128.111.48.0 Получает ресурсы и сохраненные пароли к ним, анализируя файлы настроек браузеров. Ворует банковские реквизиты пользователей следующих систем онлайн банкинга: Inter-PRO Client РФК Клиент-Web FAKTURA.ru RAIFFEISEN WebMoney Keeper Для обхода встроенного брандмауэра Windows XP (Windows Firewall) создает ключи системного реестра: [HKLM\System\CurrentControlSet\Services\SharedAcces s\Parameters\ FirewallPolicy\StandardProfile\AuthorizedApplicati ons\List] "%System%\services.exe" = "%System%\services.exe :*:Enabled:svchost" [HKLM\System\CurrentControlSet\Services\SharedAcces s\Parameters\ FirewallPolicy\StandardProfile\GloballyOpenPorts\L ist] "<rnd2>:TCP" = "<rnd2>:TCP:*:Enabled:services.exe" Где <rnd2> - случайное число. Создает на зараженной системе SOCKS-прокси сервер на случайном TCP порте, с помощью которого отсылает злоумышленнику собранные данные: http://******avion.com/socks.php

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#77 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Trojan.Win32. FraudPack.amqa

Троянская программа, выполняющая деструктивные действия на компьютере пользователя. Является приложением Windows (PE-EXE файл). Имеет размер 59904 байта. Написана на C++. Деструктивная активность После запуска троянец читает значение параметра "DigitalProductId" ключа системного реестра: [HKLM\Software\Microsoft\Windows NT\CurrentVersion] Затем вредонос определяет путь к каталогу диспетчера печати (Print Processor Directory) и затем извлекает в него из своего тела динамическую библиотеку с именем: %System%\spool\prtprocs\w32x86\SMWinPrn.dat Данный файл имеет размер 16896 байт и детектируется антивирусом Касперского как Trojan.Win32.Patched.fr. Затем вредонос проверяет запущена ли служба печати "Spooler". Если служба не активна – троянец запускает ее на выполнение. Далее троянец использует механизмы службы диспетчера печати для обхода поведенческой защиты. Троянец осуществляет вызов API функцию AddPrintProcessor() для запуска на выполнение извлеченной вредоносной библиотеки "SMWinPrn.dat" в контексте доверенного процесса печати "spoolsv.exe". После этого троянец удаляет библиотеку. Также троянец создает следующие ключи в системном реестре: [HKLM\Software\Settings] CryptoHash = <hex> ErrorControl = <hex> CoreSettings = <hex> HashSeed = <hex> DriveSettings = <hex> где hex – набор значений в шестнадцатеричной системе счисления. [HKLM\System\CurrentControlSet\Enum\Root\LEGACY_SFC \0000\Control] *NewlyCreated* = 0x00000000 ActiveService = "sfc" [HKLM\System\CurrentControlSet\Enum\Root\LEGACY_SFC \0000] Service = "sfc" Legacy = 0x00000001 ConfigFlags = 0x00000000 Class = "LegacyDriver" ClassGUID = "{8ECC055D-047F-11D1-A537-0000F8753ED1}" DeviceDesc = "sfc" [HKLM\System\CurrentControlSet\Enum\Root\LEGACY_SFC] NextInstance = 0x00000001 [HKLM\System\CurrentControlSet\Services\sfc\Enum] 0 = "Root\LEGACY_SFC\0000" Count = 0x00000001 NextInstance = 0x00000001 [HKLM\System\CurrentControlSet\Services\sfc] Type = 0x00000001

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#78 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Уголовное дело за вирус-вымогатель

По поручению Генеральной прокуратуры Российской Федерации прокуратура г. Москвы организовала проведение проверки по фактам мошенничества путем распространения в сети Интернет вредоносных программ, блокирующих нормальную работу компьютеров. В ходе данной проверки были выявлены нарушения закона, ставшие основанием для возбуждения уголовного дела. Установлено, что некоторые фирмы, оказывающие услуги в области связи и доступа в Интернет, создавали вредоносные программы Winlock, которые размещали на управляемых ими Интернет-ресурсах. После посещения зараженного ресурса пользователями, мошенники получали доступ к информации, содержащейся на их персональных компьютерах, которые блокировались. С целью завладения денежными средствами пользователей злоумышленники использовали короткие SMS номера, в том числе номер 1350, предлагая за денежное вознаграждение сообщить код разблокировки компьютера. Только за апрель 2010 года в результате указанной незаконной деятельности был извлечен доход в размере более 790 тыс. рублей. По результатам проверки Главное следственное управление при ГУВД по г. Москве возбудило уголовное дело по ч. 3 ст. 159 (мошенничество) и ч. 1 ст. 273 (создание, использование и распространение вредоносных программ для ЭВМ) УК РФ. Ход расследования уголовного дела контролируется прокуратурой г. Москвы.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#79 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

P2P-Worm.Win32. BlackControl.g

Вредоносная программа, перехватывающая обращения пользователя к различным сайтам, перенаправляя их на адреса злоумышленника. Кроме этого содержит функционал для рассылки фишинговых писем. Распространяется по электронной почте и используя Peer-to-Peer сети. Является приложением Windows (PE-EXE файл). Имеет размер ~300 кБайт. Написана на С++. Инсталляция После запуска вредоносная программа копирует свой исполняемый файл в системный каталог windows: %system%\HPWuSchdq.exe А также извлекает из себя и создает на диске исполняемый файл, который также является частью вредоносной программы: %appdata%\SystemProc\lsass.exe Для автоматического запуска при каждом следующем старте системы добавляет ссылку на свои исполняемые файлы в следующие ключи автозапуска системного реестра: [HKСU\Software\Microsoft\Windows\CurrentVersion\Run] "HP Software Updater v1.2"="%system%\HPWuSchdq.exe" [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\pol icies\Explorer\Run] "RTHDBPL"="%appdata%\SystemProc\lsass.exe" Добавляет свой файл в список доверенный приложений Windows Firewall: [HKLM\SYSTEM\CurrentControlSet\Services\SharedAcces s\Parameters\ FirewallPolicy\StandardProfile\Auth orizedApplications\List] "%system%\HPWuSchdq.exe"="%system%\HPWuSchdq.exe:* :Enabled:Explorer" Также программа может создавать следующие значения ключа реестра, в которых хранит свои настройки: [HKСU\Identities] "Curr version" "Inst Date" "Last Date" "Send Inst" "First Start" "Popup count" "Popup date" "Popup time" "KillSelf" Деструктивная активность После установки программа сообщает серверу об удачном заражении компьютера по следующему адресу: http://contr***.com/inst.php?aid=blackout Определяет местоположение компьютера по его ip адресу, запрашивая его с сайта: http://whatis***.com/automation/n09230945.asp Далее программа следит за работой следующих браузеров: Internet Explorer Opera Google Chrome Mozilla Firefox Если пользователь заходит на страницу, в заголовке которой содержится одно и слов: cialis pharma casino finance mortgage insurance gambling health hotel travel antivirus antivir pocker poker video vocations design graphic football footbal estate baseball books gifts money spyware credit loans dating myspace virus verizon amazon iphone software mobile music craigslist sport medical school wallpaper military weather twitter fashion spybot trading tramadol flower cigarettes doctor flights airlines comcast Программа перехватывает это запрос к странице, и перенаправляет его на адрес: http://oxobla***.com/se.php?pop=1&aid=YmxhY2tvdX QA9D8&sid=<rnd>&key=<keyword> Где <rnd>- сгенерированное число, <keyword> - одно из указанных выше ключевых слов. Также программа отслеживает все поисковые запросы пользователя, которые он вводит в следующих поисковых системах: yahoo live msn bing youtobe Информация вводимая в строку поиска отправляется на адрес: http://tetro***.com/request.php?aid=blackout&ver=25 Программа выполняет поиск всех Email адресов на компьютере, по которым далее рассылает следующие письма:  В этом письме ссылка "visit our verification page" направляет пользователя на поддельную фишинговую страницу http://bar***.ath.cx/LogIn.html, контролируемую злоумышленником. На данной странице пользователю предлагается ввести конфиденциальные данные для доступа к системе интернет-банкинга Barclays Bank. Завершает процессы известных антивирусов и антивирусных утилит, в том числе Kaspersky Anti-Virus Antivirus System Tray Tool Avira Internet Security AntiVir PersonalEdition Classic Service Rising Process Communication Center При этом также удаляя ссылки на них из ключа автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] Может блокировать доступ к сайтам различных антивирусных компаний. Отключает службу контроля пользовательских учетных записей (User Account Control) в Windows Vista/7: [HKLM\SOFTWARE\Microsoft\Security Center] "UACDisableNotify"=dword:00000001 [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\pol icies\system] "EnableLUA"=dword:00000000 А также отключает следующие сервисы: ERSvc - Служба регистрации ошибок (Error Reporting Service) wscsvc - Служба центра обеспечения безопасности(Windows Security Center Service) Программа скачивает обновление с одного из следующих адресов: http://simfree***.com/update.php?sd=...7&aid=blackout http://posit***.com/update.php?sd=20...7&aid=blackout http://rts***.com/update.php?sd=2010-04-27&aid=blackout http://quli***.com/update.php?sd=201...7&aid=blackout Новая версия вредоносной программы скачивается в файл C:\autoexec.exe и запускается, после чего этот файл удаляется. На момент создания описания ссылка не работала. Распространение Для распространения по электронной почте, программа рассылает себя в следующих письмах, прикрепляя свой исполняемый файл в приложение к письму под разными именами:

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#80 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 48         |

Symantec: Новый почтовый червь Imsolk поразил сотни тысяч компьютеров

13 сентября, 2010  По сообщению службы безопасности компании Symantec, очередной почтовый вирус поразил сотни тысяч компьютеров по всему миру. Не смотря на то, что это новый вирус, его можно отнести к разряду таких классических почтовых вирусов, как Nimda, Melissa и Anna Kournikova, появившихся в 2001 году. Отдел по работе с арендуемым ПО компании Symantec сообщает, что 26% активно-распространяющихся вирусов мире относятся к категории W32.Imsolk.B@mm, и из-за большого числа компьютеров, пораженных этим червем, Symantec присвоил этой угрозе третью категорию опасности. Новый зловредный компьютерный червь распространяется посредством почтовых рассылок. Вирус приходит под видом обычного электронного письма, предлагающему пользователю перейти по ссылке. Эта ссылка перебрасывает пользователя на вредоносный PDF файл, который компьютер автоматически скачивает. Этот процесс приводит к установке вирусной программы на компьютер. Предварительный анализ показал, что червь обезвреживает большинство антивирусных программ. И однажды попав на компьютер пользователя, вирус начинает рассылать вредоносный файл по всем контактным адресам, найденным в адресной книге. Он также пытается распространиться с компьютера на компьютер по локальной сети (например, в пределах интранета предприятия), копируя себя на диски с открытым доступом других машин. Вирус копирует себя на другое устройство единожды, и даже если пользователь откроет папку, которая содержит угрозу для нового компьютера, то тем самым запустит вирус, вызвав его распространение далее и по электронной почте, и по общим дискам. Основные функциональные особенности червя следующие: распространяется через автозапуск дисков, распространяется через электронную почту по списку контактов из адресной книги, распространяется через IM-мессенджеры, отключает различные защитные программы. Администраторам сети рекомендуется конфигурировать почтовые серверы таким образом, чтобы блокировать или удалять электронную почту, содержащую файловые приложения, которые обычно используются для распространения вирусов, такие как .VBS.BAT.EXE.PIF, и .SCR файлы. Файл, используемый в случае сW32.Imsolk.B@mm, является .SCR файлом. Кроме того, рекомендуется проверять антивирусными средствами весь поток входящих email.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

Линейный вид

Линейный вид