Тем: 4,530, Сообщений: 353,683, Пользователи: 158,541

На форуме: 10

|

||||||

|

|

|

Опции темы | Опции просмотра | Language |

|

|

#21 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

ZeuS научился заражать исполняемые файлы

23 апреля, 2010 Специалисты компании Symantec, изучившие свойства новой разновидности Zeus, сообщают, что, проникнув в систему типичным для троянской программы способом (обычно ZeuS распространяется через спам), этот троян пытается обнаружить в неком определенном месте исполняемые файлы. В каждый из этих файлов троян внедряет по 512 байт кода и переписывает точку входа так, чтобы при выполнении зараженного файла сначала отрабатывался внедренный код. При запуске зараженного трояном файла, сначала производится загрузка из Сети вредоносного файла (его адрес жестко прописан в теле троянва), затем загруженный файл запускается и только после этого выполняется "родной" код изначального файла. "Даже если антивирусные продукты смогут удалить основной компонент трояна, код остается в зараженном файле, позволяя трояну загрузить свои обновления и заразить машину заново", — поясняет специалист компании Symantec Такаеши Накаяма. Специалисты отмечают, что некоторые трояны уже наделялись ранее похожими свойствами, хотя это и редкость. Однако следует иметь в виду, что ZeuS постоянно совершенствуется, то и дело обретая новую функциональность.

__________________

|

|

|

|

|

|

#22 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

not-a-virus:AdWare. Win32.FunWeb.q

22 апреля, 2010 Программа-установщик панели MyWebSearch в Internet Explorer. Программа является динамической библиотекой Windows (PE DLL-файл). Имеет размер 102487 байт. Написана на C++. Деструктивная активность Панель MyWebSearch устанавливается вместе с другими инструментами (заставки, курсоры, блокировщик всплывающих окон, смайлы, открытки):

__________________

|

|

|

|

|

|

#23 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Email-Worm.Win32. Joleee.ep

22 апреля, 2010 Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по электронной почте. Инсталляция При запуске программа копирует свой исполняемый файл в корневой каталог Windows: %WinDir%\services.exe Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "Services" = "%WinDir%\services.exe" Распространение В теле вредоносной программы содержится встроенный спам-бот, который производит рассылку спама с зараженного компьютера пользователя. К тексту письма вредоносная программа прикрепляет свой исполняемый файл. Данные для рассылки спама вредоносная программа скачивает со следующего адреса: http://91.207.4.250/s_alive.php и сохраняет их во временном каталоге ОС Windows: %Temp%\<rnd>.tmp Где <rnd> – случайная последовательность цифр. После чего использует скачанные данные для формирования и рассылки спама. Спам-письма программа рассылает по протоколу SMTP с использованием следующих почтовых серверов: mx.hotmail.com mx.yahoo.com mx.aol.com mx.google.com mx.mail.com Деструктивная активность С помощью системной утилиты netsh отключает системный брандмауэр netsh firewall set opmode disable А также изменяет следующие ключи реестра: [HKLM\SOFTWARE\Microsoft\Security Center] "FirewallDisableNotify" = 1 "FirewallOverride" = 1 [HKLM\SYSTEM\CurrentControlSet\Services\SharedAcces s] "Start" = 4 [HKLM\SOFTWARE\Policies\Microsoft\WindowsFirewall\D omainProfile] "EnableFirewall" = 0 [HKLM\SOFTWARE\Policies\Microsoft\WindowsFirewall\S tandardProfile] "EnableFirewall" = 0

__________________

|

|

|

|

|

|

#24 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

P2P-Worm.Win32. Agent.tc

22 апреля, 2010 Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению через файлообменные сети. Инсталляция При запуске программа копирует свой исполняемый файл в корневой каталог Windows: %systemdisk%:\Recycler\S-1-5-21-<rnd>\service.exe Где %systemdisk% – буква диска, на котором установлена операционная система. <rnd> – произвольная последовательность из цифр. Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "<rnd>" = "%systemdisk%:\Recycler\S-1-5-21-<rnd>\service.exe" Вредоносная программа распостраняется по файлообменным сетям eMule, Kazaa, Shareaza, BearShare, iMesh, DC++, LimeWire, а также через мессенджер MSN. При этом программа копирует свой исполняемый файл в расшаренные папки данных программ под следующими именами: Crack.exe Keygen.exe Также программа копирует себя на сменные носители и сетевые диски, создавая на них файл autorun.inf, в котором содержится ссылка на исполняемый файл вредоносной программы. Деструктивная активность Программа встраивает свой код в адресное пространство процесса explorer.exe, изнутри которого соединяется со следующими серверами: mail3.nad123nad.com mail3.lebanonbot.com mail3.enterhere.biz На данные сетевые адреса программа по протоколу UDP отправляет информацию о зараженном компьютере, такую как имя компьютера и имя пользователя, а также информацию о своем размножении. Также с указанных адресов программа получает электронные адреса, с которых скачивает другое программное обеспечение, сохраняет его в файл C:\file.exe и запускает.

__________________

|

|

|

|

|

|

#25 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan.Win32. Cosmu.kkl

22 апреля, 2010 Вредоносная программа, предназначенная для рассылки спама по электронной почте через компьютер-жертву. Инсталляция При запуске программа копирует свой исполняемый файл в корневой каталог Windows: %system%\<rnd>.exe Где <rnd> - произвольная последовательность из символов латинского алфавита. Для автоматического запуска при каждом следующем старте системы вредоносная программа регистрирует себя в системе как сервис, создавая при этом следующие ключи реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "<rnd>" = "<filepath>" Где <filepath> - путь к файлу с вредоносной программой. Программа изменяет настройки встроенного в ОС Windows сетевого экрана, добавляя себя в список доверенных приложений. Деструктивная активность Далее программа соединяется с одним из следующих адресов: 208.72.168.209 78.109.18.194 fdhehktkrhd.biz С этих адресов программа в зашифрованном виде получает письма со спамом, которые ей следует отправить и отправляет. Для этого программа использует один из следующих почтовых серверов: mail.ru google.com yahoo.com microsoft.com

__________________

|

|

|

|

|

|

#26 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Downloader.Win32. Agent.bdxm

22 апреля, 2010 Вредоносная программа, предназначенная для несанкционированной пользователем загрузки и установки на компьютер-жертву других вредоносных программ. Деструктивная активность При запуске скачивает из интернета файлы по следующим электронным адресам: http://themirabellaguide.com/pr/pic/prado.jpg http://yourmirabelladirect.com/pr/pic/prado.jpg Сохраняет их в папке %Temp% под произвольными именами и запускает. На момент составления описания данные ссылки были Создание сайтов.

__________________

|

|

|

|

|

|

#27 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Worm.Win32. Pinit.ft

22 апреля, 2010 Вредоносная программа, предназначенная для несанкционированной пользователем загрузки и установки на компьютер-жертву других вредоносных программ. Инсталляция Для автоматического запуска при каждом следующем старте системы вредоносная программа добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра: [HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "PromoReg" = "<filepath>" Где <filepath> - путь к файлу с вредоносной программой. Также программа создает следующее значение ключа реестра: [HKСU\Microsoft\Windows\CurrentVersion\Explorer] "WINID"="1CA889455CF9DCC" Деструктивная активность Cкачивает из интернета файлы по следующим электронным адресам: http://enewwindows.com/cd/cd.php http://yourwindowsvista.com/cd/cd.php http://windowsups.cn/cd/cd.php Сохраняет их в папке %Temp% под произвольными именами и запускает. На момент проведения экспертизы данные ссылки были недоступны. Также программа сохраняет время, в которое происходила загрузка в лог-файле %Temp%\fdshsa873gf.tmp

__________________

|

|

|

|

|

|

#28 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Самые известные компьютерные вирусы

В тот день на всех инфицированных компьютерах данные были удалены, а на некоторых машинах также было испорчено содержимое микросхем BIOS. Всего пострадало около полумиллиона компьютеров. Есть вероятность, что сегодня снова пострадали какие-то старые компьютеры, не оснащённые средствами защиты от CIH и работающие под управлением Windows 95/98. Вирус был создан тайваньским студентом Чэнем Ин Хао в 1998 году, которого в 2000 году власти Тайваня арествали. «Чернобыль» стал предвестником других массовых и опасных эпидемий компьютерных вирусов и остро поставил вопрос о безопасности систем и данных. По этому поводу стоит вспомнить самые известные и вредоносные компьютерные вирусы в истории. Melissa, 1999 год За короткое время вирус W97M/Melissa, распространяемый через электронную почту, заразил около 15–20% бизнес-ПК мира. Крупные корпорации даже были вынуждены блокировать свой внутренний почтовый трафик. Ущерб составил тогда по разным оценкам до $600 млн. ILOVEYOU (или Loveletter, The Love Bug), 2000 год Эта вредоносная программа также распространялась путём электронной почты. Адресат получал письмо с различными вариантами темы «Я тебя люблю» и вложением-скриптом, написанным на Visual Basic, который при запуске рассылал по адресам Microsoft Outlook подобные же письма, а автору пересылал найденные на пострадавшем ПК логины и пароли. Ущерб: до $15 млрд. Blaster (или Lovsan, MSBlast), 2003 год Вирус распространялся среди компьютеров, работающих под управлением Windows 2000 и Windows XP, а заражённые ПК демонстрировали пользователям на экране якобы системное сообщение о необходимости перезагрузки. Ущерб: до $10 млрд. Sobig.F, 2003 год Вирус Sobig начал распространяться практически сразу вслед за Blaster. Модификация Sobig.F была самой вредоносной. Она всего за 24 часа инфицировала около 1 млн. компьютеров, поставив на то время такой своеобразный мировой рекорд. И снова вирус распространялся по электронной почте, через файловые вложения. 10 сентября вредоносная программа деактивировалась и перестала представлять угрозу. Ущерб: до $10 млрд. MyDoom (Norvarg), 2004 год Такой скорости распространения как MyDoom до этого не показывал ни один вирус. Всего за несколько часов он распространился по всему миру. На пике его распространения заражённым, по некоторым оценкам, было каждое письмо из 10 в мировой электронной почте, в среднем скорость загрузки сайтов уменьшилась в 2 раза, а время отклика увеличилось на 10 %. Как и Sobig.F, вирус прекратил свою активность сам 12 февраля 2004 года. Sasser, 2004 год К списку «особо отличившихся» вирусов относится также Sasser, который начал распространяться 30 апреля 2004. В отличие от ряда предыдущих вирусов, он распространялся не при помощи электронной почты, а за счёт уязвимостей Windows 2000 и Windows XP. Заражая компьютер, он сканировал порты в поиске следующих жертв. И сейчас обнаруживаются всё новые и новые вирусы или модификации старых вредоносных программ, троянов и червей. К примеру, на специальной странице Лаборатории Касперского публикуется постоянно обновляемый список последних выявленных вирусов. И хотя средства защиты всё время совершенствуются, нельзя точно гарантировать, что в будущем подобные или даже более грозные эпидемии не повторятся. Источник - 3DNews

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#29 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

BitDefender обнаружила вирус для iPad

28 апреля, 2010 Компания BitDefender обнаружила вирус Backdoor.Bifrose.AADY, который представляет угрозу для пользователей планшетного компьютера iPad от Apple. Некоторые владельцы iPad получили сообщения по электронной почте, где им предлагается обновить iTunes для полноценной работы с планшетом. Страница загрузки очень похожа на ту, что предлагает Apple на своем сайте. Но на самом деле ссылка ведет не к обновлению программы, а к вирусу Backdoor.Bifrose.AADY. Вирус внедряется в системный процесс "explorer.exe" и открывает путь для злоумышленников, которые без особых проблем могут получить контроль над ПК. Шпионское ПО также пытается считать ключи и серийные номера лицензионных программ, пароли к электронной почте, историю переписок ICQ и другие личные данные. В настоящее время вирус замечен только на компьютерах с операционной системой Windows. Пользователям компьютеров Mac и тем, кто прочитает такой спам непосредственно со своего iPad, данная угроза не страшна. Напомним, продажи iPad начались 3 апреля текущего года. Через день хакер MuscleNerd объявил о том, что разблокировал ограничения для разработчиков. Это позволило устанавливать на "таблетки" любые приложения сторонних разработчиков. Китайские производители уже начали выпускать пиратские версии iPad под управлением операционной системы Windows по цене 410 долларов.

__________________

|

|

|

|

|

|

#30 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan.HTML. Fraud.ao

04 мая, 2010 Троянская программа, для загрузки fake - антивируса. Программа является HTML-страницей. Деструктивная активность На данной HTML – странице предлагается пользователю защитить свой компьютер, выполнив следующие действия: Выбрать страну; Отослать смс с текстом: 40***961 на номер: 1350 Ввести полученный код; После чего троянец, в зависимости от введенных данных, формирует Самый летний Интернет! Модем и тариф МТС Коннект - 790 руб.

__________________

|

|

|

|

|

|

#31 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

not-a-virus:AdWare. Win32.Shopper.l

04 мая, 2010 Потенциально нежелательная программа. Программа является приложением Windows (PE DLL-файл). Имеет размер 150976 байт. Написана на C++. Деструктивная активность После активации программа устанавливает компоненты панели инструментов "Shopper Reports" для Internet Explorer:  Компоненты представляют собой Internet Explorer Browser Helper Object (BHO), стартующие при запуске Internet Explorer:  При регистрации BHO в системе создаются следующие ключи реестра: [HKCR\CLSID\{20EA9658-6BC3-4599-A87D-6371FE9295FC}] [HKC\CLSID\{20EA9658-6BC3-4599-A87D-6371FE9295FC}\InprocServer32] "(default)" = "<Путь к оригинальному файлу программы>" [HKCR\CLSID\{100EB1FD-D03E-47FD-81F3-EE91287F9465}] [HKCR\CLSID\{A16AD1E9-F69A-45AF-9462-B1C286708842}] [HKCR\CLSID\{A7CDDCDC-BEEB-4685-A062-978F5E07CEEE}] [HKCR\CLSID\{C9CCBB35-D123-4A31-AFFC-9B2933132116}] [HKCR\CLSID\{D785C393-A164-8635-93C3-85D764A13586}] [HKCR\ShoppingReport.HbAx] [HKCR\ShoppingReport.HbAx.1] [HKCR\ShoppingReport.HbInfoBand] [HKCR\ShoppingReport.HbInfoBand.1] [HKCR\ShoppingReport.IEButton] [HKCR\ShoppingReport.IEButton]A [HKCR\ShoppingReport.IEButtonA.1] [HKCR\ShoppingReport.IEButton.1] [HKCR\ShoppingReport.RprtCtrl] [HKCR\ShoppingReport.RprtCtrl.1] [HKLM\Software\ShoppingReport] [HKLM\Software\Classes\Interface\{8AD9AD05-36BE-4E40-BA62-5422EB0D02FB}] [HKLM\Software\Microsoft\Internet Explorer\Extensions\{C5428486-50A0-4a02- 9D20-520B59A9F9B2}] [HKLM\Software\Microsoft\Internet Explorer\Extensions\{C5428486-50A0-4a02- 9D20-520B59A9F9B3}] [HKLM\Software\Microsoft\Windows\CurrentVersion\Exp lorer\Browser Helper Objects\{100EB1FD-D03E-47FD-81F3-EE91287F9465}] Файлы с настройками программы хранятся в переменной окружения %APPDATA% текщего пользователя Windows: %AppData%\ShoppingReport\cs\ Программа может загружать обновления со следующего Интернет - ресурса: http://partners.shopperreports.com

__________________

|

|

|

|

|

|

#32 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Сегодня 10 лет вирусу I love you

Теги: Вирус, Outlook, червь Эпидемия вируса "I love you" началась 4 мая 2000 года. Вирус распространяется через электронную почту пользователей Microsoft Outlook. После открытия файла, приложенного к письму, вирус уничтожает или изменяет некоторые файлы на зараженной машине. Кроме того, червь сразу же, в момент запуска, рассылает себя по всем адресам адресной книги пользователя. Первыми от червя пострадали страны Азии, поскольку вирус был выпушен на Филиппинах. Затем он пришел в Европу и Америку. По оценкам различных компаний, поражению подверглось огромное количество компьютерных сетей (в отдельных странах - от 30 до 80 процентов). Количество получателей "любовных писем" оценивается в 45 миллионов человек, общие убытки - до 10 миллиардов долларов США. Между тем победное шествие вируса по миру продолжается. Хотя многие антивирусные компании сразу же выпустили вакцины от "I love you", червь начал так же быстро мутировать. Модифицировать его код очень легко, поскольку он написан на скрипт-языке Visual Basic Script, то есть распространяется в исходных текстах. Уже в понедельник насчитывалось 13 версий "любовного вируса". При этом создатели "мутантов" не только изменяют код, но и используют оправдавший себя психологический эффект заманчивого заголовка. Как отмечают эксперты, широкое распространение вируса "I love you" связано не только с веерной рассылкой, но и с тем, что в заголовке письма содержалось любовное признание, поэтому пользователи теряли бдительность и бросались открывать приложенный файл. Некоторые новые версии этого вируса, появившиеся на днях в разных странах, предлагают пользователю следующие "завлекалочки": - письмо ненависти, которое якобы получил знакомый; - счет за билеты, который якобы выставила пользователю авиакомпания Arab Airlines; - подарок на День Матери, который отмечают в США; - антивирус, спасающий от "I love you"; - приглашение на встречу друзей (письмо с заголовком "FRIEND MESSAGE"); - анекдот (письмо с заголовком "fwd: Joke") Подозреваемый в создании вируса житель Филлипин Реонель Рамонес после задержания и обыска отпущен на свободу. Кроме Рамонеса и его подруги, в разработке вируса подозреваются еще несколько студентов компьютерной школы AMA Computer College в Маниле: как передает Reuters, американское ФБР расшифровало "подписи" десяти студентов в коде вируса. В частности, объявлен в розыск студент Онел А. Де Гузман, который ранее написал в качестве дипломной работы программу, очень напоминающую "вирус любви". Обыск в доме Рамонеса и его подруги был задержан на день из-за необходимости получить санкцию на обыск по такому необычному поводу, как компьютерное хулиганство, которое не является преступлением по филиппинским законам. В результате в доме Рамонеса не нашли вообще ни одного компьютера.

__________________

|

|

|

|

|

|

#33 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Рейтинг вредоносных программ апреля по версии Лаборатории Касперского

05.05.2009 "Лаборатория Касперского" опубликовала рейтинг вредоносных программ за апрель 2009 года. По итогам работы Kaspersky Security Network (KSN) в прошлом месяце были сформированы две вирусные двадцатки. Первая таблица рейтинга формируется на основе данных, собранных в ходе работы антивирусного продукта версии 2009. В этой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы на компьютерах пользователей. В этом месяце внимание аналитиков Лаборитории Касперского привлекли интересные новички — Virus.Win32.Virut.ce и Exploit.HTML.CodeBaseExec.  Exploit.HTML.CodeBaseExec является практически достоянием истории, так как его первые версии были детектированы «Лабораторией Касперского» еще в 2004 году. Надо отметить, что в 2006 году он часто фигурировал в рейтингах вредоносных программ. Зловред эксплуатирует простейшую уязвимость в Internet Explorer версий 5.01, 5.5 и 6.0. Похоже, злоумышленники надеются, что еще не все установили обновление, устраняющее эту брешь, или пользуются старыми версиями Internet Explorer. Всего в апреле на компьютерах пользователей было зафиксировано 45190 уникальных вредоносных, рекламных и потенциально опасных программ. Эта цифра практически не отличается от показателя за предыдущий месяц. Вторая таблица рейтинга представляет данные о том, какими вредоносными программами чаще всего заражены обнаруженные на компьютерах пользователей инфицированные объекты. В основном сюда попадают различные вредоносные программы, способные заражать файлы. Вторая двадцатка по-прежнему стабильна. Единственное существенное изменениев ее составе — это появление в рейтинге еще одной модификации вируса семейства Virut — Virus.Win32.Virut.av. Этот вирус был обнаружен «Лабораторией Касперского» еще в 2007 году и до сих пор активен. Таким образом, семейство Virut завоевывает уже четыре места во второй двадцатке, а это 20% всех саморазмножающихся программ, представленных в ней. Полную версию отчета можно прочитать тут.

__________________

|

|

|

|

|

|

#34 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Symantec: Через Yahoo! Messenger распространяется опасный червь

Специалисты по вопросам компьютерной безопасности предупреждают о появлении вредоносной программы, распространяющейся через систему обмена мгновенными сообщениями Yahoo! Messenger. Специалисты Symantec назвали червя W32.Yimfoca. Проникнув в компьютер жертвы, он рассылает сообщения по адресам из списка контактов Yahoo! Messenger, то есть послания в большинстве случаев выглядят исходящими от друзей, знакомых или сослуживцев. В сообщениях предлагается посмотреть некую фотографию, в ссылке на которую обычно есть название известных социально ориентированных ресурсов, таких как Facebook или MySpace. На деле же, открывая якобы снимок, вы загружаете на ПК исполняемый файл, содержащий код червя. Помимо рассылки сообщений через Yahoo! Messenger, вредоносная программа открывает черный вход в систему, позволяя злоумышленникам захватить контроль над компьютером. После этого машина жертвы может быть, например, включена в состав ботнета для рассылки спама или организации DoS-атак. Отмечается также, что W32.Yimfoca является одним из представителей семейства червей, способных перехватывать пароли и персональные пользовательские данные. Yahoo! уже известно о проблеме, компания предпринимает меры по ее устранению.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#35 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Новый троян маскируется под инструмент проверки для Windows 7

Антивирусная компания BitDefender сообщила об обнаружении нового образца вредоносного программного обеспечения, которое маскируется под легитимный софт, якобы проверяющий совместимость пользовательского компьютера с операционной системой Windows 7. По сообщению BitDefender, впервые злонамеренную программу обнаружили утром в воскресенье и за прошедшие сутки с небольшим атака пока не получила широкого распространения. По данным мониторинга компании, средняя скорость инфицирования в воскресенье составила около 3-5 компьютеров в час. В BitDefender отмечают, что схема выбранная злоумышленниками для заражения компьютеров пользователей, уже ранее использовалась, но широкой популярности не получила, а потому для многих пользователей этот фронт угроз пока достаточно новый, что может ввести многих в заблуждение. Внешний вид и текст программы воспроизводит подобный инструмент проверки совместимости с программой, ранее представленной корпорацией Microsoft на сайте Windows 7 Upgrade Advisor. Однако те пользователи, кто устанавливает хакерскую поделку, получают на свой ПК троянский код, открывающий удаленный доступ к ресурсам компьютера. BitDefender присвоила новому коду названиеTrojan.Generic.3783603. Источник - SecurityLab

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#36 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Злоумышленники используют сервис "Google Группы" для распространения вирусов

Компания "Доктор Веб" предупреждает о том, что злоумышленники начали использовать популярный сервис "Google Группы" для распространения вредоносных программ. На компьютеры жертв могут, в частности, проникнуть модификации семейства троянцев Trojan.Fakealert. Начинается все с того, что пользователь получает по электронной почте спам-сообщение, содержащее в себе ссылку на файл, который выложен в одной из специально подготовленных злоумышленниками групп Google. В письме могут использоваться различные методы социальной инженерии, вынуждающие пользователей скачать файл. Например, может сообщаться о том, что изменились параметры доступа к электронной почте, и пользователю необходимо скачать инструкции перед тем, как вносить изменения. Либо что почта пользователя была взломана, в связи с чем также предлагается воспользоваться специальными инструкциями. После того как жертва злоумышленников проходит по ссылке, в браузере открывается окно со ссылкой непосредственно на вредоносный файл. За ним могут скрываться, в частности, модификации Trojan.Fakealert, которые являются лжеантивирусами. По истечении нескольких часов после прохождения спам-рассылки при попытке открыть такую ссылку в браузере сервис "Google Группы" сообщает пользователю о том, что страница, которую тот открыл, может содержать спам. Но если пользователь нажмёт кнопку "Я хочу просмотреть содержание", он по-прежнему может скачать вредоносный файл. Таким образом, доступ к вредоносному файлу полностью не блокируется. Специалисты компании "Доктор Веб" рекомендует пользователям с осторожностью относиться к сообщениям, которые приходят от неизвестных адресатов, особенно если они касаются параметров доступа к интернет-аккаунтам и другой приватной информации Источник - SecurityLab

__________________

|

|

|

|

|

|

#37 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

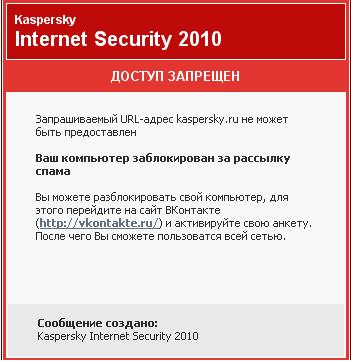

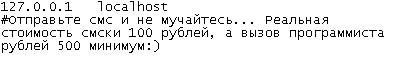

Новый троян атакует пользователей "Вконтакте"

19 мая, 2010 На прошлой неделе через социальную сеть "ВКонтакте" под видом нового приложения, изменяющего тему оформления персональной странички, начал распространяться троян, модифицирующий на зараженном компьютере файл hosts ОС Widows. Чтобы при открытии файла hosts данные, добавленные троянцем, не были видны сразу, они записаны в конец файла после пустой незаполненной области, получившейся в результате перевода строк. В измененном файле hosts прописано около 100 наиболее популярных у российских пользователей сайтов. При попытке пользователя зараженного компьютера выйти на любой из этих сайтов (кроме vkontakte.ru), он перенаправляется на сервер, который выводит в браузере следующее сообщение, оформленное в стиле Web-антивируса Лаборатории Касперского:  При попытке пользователя зайти на сайт vkontakte.ru, он перенаправляется на фальшивую главную страницу социальной сети. Расположена она на том же сервере, который выдает фальшивое сообщение антивируса Касперскогго. Введенные логин и пароль отправляются злоумышленникам, после чего сервер возвращает информацию о якобы заблокированной странице пользователя — в связи с рассылкой с данного компьютера спам-сообщений. Для предоставления доступа к сайту пользователю предлагается отправить SMS на короткий номер. Многие пострадавшие пытаются самостоятельно справиться с проблемой и ищут помощи на форумах, где им советуют в первую очередь найти и проверить файл hosts. Этот файл троянец делает скрытым, но в той же папке создает файл hosts.txt, видимый пользователям. Текст, который в нем содержится, мошенники явно адресовали своим жертвам:  Если пользователь попадется на удочку мошенников и отправит платную SMS (цена которой, по свидетельству пострадавших, превышает указанные 100 руб.), полученный им код активации никак не изменит ситуацию: hosts файл на компьютерах жертв невозможно вернуть к исходному состоянию со стороны сервера. Данный троян детектируется "Лабораторией Касперского" как Trojan.Win32.Qhost.ncw и представляет собой .NET-приложение.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#38 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Exploit.JS. Aurora.a

16 мая, 2010 Вредоносная программа-эксплоит, использующая для своего выполнения на компьютере пользователя уязвимость в Microsoft Internet Explorer. Представляет собой HTML документ, который содержит в себе сценарии языка JavaScript. Может иметь произвольный размер. Деструктивная активность Эксплоит использует уязвимость, которая существует в Internet Explorer и возникает при некорректном обращении к объекту в памяти "HTML Object Memory Corruption Vulnerability" (CVE-2010-0249, MS10-002) В результате данной уязвимости, злоумышленник может выполнить произвольный код на удаленном компьютере. Данная уязвимость активно применялась в декабре 2009 и январе 2010 во время проведения Операции "Aurora" (Operation Aurora). Как правило, зараженные интернет-страницы, определяемые Антивирусом Касперского как Exploit.JS.Aurora.a, используются для загрузки и запуска других вредоносных программ. Адрес для загрузки может быть произвольным.

__________________

|

|

|

|

|

|

#39 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

В Сети резко возросло число новых модификаций Trojan.Winlock

Компания "Доктор Веб" предупреждае пользователей о резком росте распространения новых модификаций уже известных троянов семейства Trojan.Winlock, блокирующих Windows и требующих отправить злоумышленникам платное SMS-сообщение для получения кода разблокировки. Новая волна Trojan.Winlock началась 18 мая – в этот день число детектов трояна сервером статистики "Доктор Веб" выросло в 110 раз по сравнению со среднесуточными показателями месячной давности. Среди новых модификаций Trojan.Winlock, которые и явились катализатором этого роста, выделяется Trojan.Winlock.1678, а также те виды, которые уже не требуют отправки платных SMS, а вынуждают своих жертв для перевода средств пользоваться различными платежными системами. Распространяются они самыми разными способами - используют уязвимости в Windows и браузерах, вредоносные сайты, эксплойты iframe, а также ботнеты. Напомним, что первые модификации Trojan.Winlock появились около 3 лет назад и не представляли на тот момент особой опасности. С ноября 2009 года число новых троянцев этого семейства начало расти. За снятие сообщения о блокировке Windows, которое выскакивает поверх всех окон и делает невозможной нормальную работу на компьютере, вирусописатели стали требовать все больше денег – от 300 до 600 рублей. При этом новые Trojan.Winlock уже не удалялись автоматически из системы и препятствовали работе множества других программ на зараженном компьютере. Пик распространения Trojan.Winlock, по данным "Доктор Веб", пришелся на январь 2010 года. Тогда число пострадавших в России от блокировщиков Windows составило несколько миллионов пользователей. Совсем недавно могло показаться, что распространению троянцев, блокирующих Windows, скоро придет конец. В марте и апреле 2010 года наблюдалось снижение уровня распространения Trojan.Winlock, который за этот период упал примерно вдвое. Однако май внес свои коррективы. Специалисты "Доктор Веб" настоятельно рекомендуют пользователям не поддаваться на требования злоумышленников и не отправлять им свои деньги. Источник - SecurityLab

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#40 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Флешки с вирусом раздавали на конференции по безопасности

22.05.2010 В компьютерном мире все больше угроз, и расслабляться нельзя даже на конференции по безопасности. Именно на таком мероприятии, называемом IBM AusCERT, компания-организатор оконфузилась, раздав некоторым участникам зараженные вирусом USB-накопители. В результате IBM пришлось рассылать письма с извинениями и просьбами воздержаться от использования потенциально небезопасных устройств, и вернуть их обратно. По данным компании, на некоторых злополучных флешках обнаружился известный с 2008 г. вирус, использующий распространенный механизм заражения через процедуру автозапуска Windows и пару файлов autorun.inf - setup.exe. IBM сообщила также, что он обнаруживается под различными именами большинством современных антивирусных программ. Любопытно, что подобный инцидент произошел на такой же конференции по безопасности AusCERT в 2008 г. Тогда «отличилась» австралийская коммуникационная компания Telstra, также распространившая USB-накопители со зловредным кодом среди участников мероприятия.

__________________

|

|

|

|

Линейный вид

Линейный вид