Тем: 4,490, Сообщений: 352,655, Пользователи: 158,452

На форуме: 63

|

||||||

|

|

|

Опции темы | Опции просмотра | Language |

|

|

#41 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

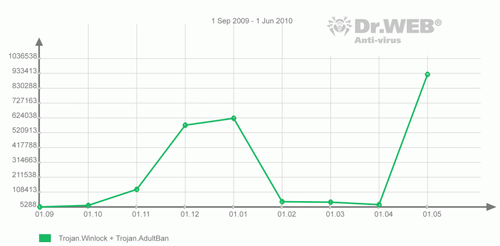

Новая волна Trojan.Winlock: троян-вымогатель снова активен

22.05.2010 Компания «Доктор Веб» обращает внимание пользователей на резкий рост распространения новых модификаций уже известных троянцев семейства Trojan.Winlock, блокирующих Windows и требующих отправить злоумышленникам платное SMS-сообщение для получения кода разблокировки. Новая волна Trojan.Winlock началась 18 мая – в этот день число детектов троянца сервером статистики «Доктор Веб» выросло в 110 раз, по сравнению со среднесуточными показателями месячной давности.  Среди новых модификаций Trojan.Winlock, которые и явились катализатором этого роста, выделяется Trojan.Winlock.1678, а также те виды, которые уже не требуют отправки платных SMS, а вынуждают своих жертв для перевода средств пользоваться различными платежными системами. Распространяются они самыми разными способами - используют уязвимости в Windows и браузерах, вредоносные сайты, эксплойты iframe, а также ботнеты. Первые модификации Trojan.Winlock появились около 3 лет назад и не представляли на тот момент особой опасности. С ноября 2009 года число новых троянцев этого семейства начало расти. За снятие сообщения о блокировке Windows, которое выскакивает поверх всех окон и делает невозможной нормальную работу на компьютере, вирусописатели стали требовать все больше денег – от 300 до 600 рублей. При этом новые Trojan.Winlock уже не удалялись автоматически из системы и препятствовали работе множества других программ на зараженном компьютере. Пик распространения Trojan.Winlock пришелся на январь 2010 года. Тогда число пострадавших в России от блокировщиков Windows составило несколько миллионов пользователей. Совсем недавно могло показаться, что распространению троянцев, блокирующих Windows, скоро придет конец. В марте и апреле 2010 г. наблюдалось снижение уровня распространения Trojan.Winlock, который за этот период упал примерно вдвое.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#42 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Downloader. Win32.Geral.cj

25 мая, 2010 Троянская программа, устанавливающая другие программы на компьютере пользователя без его ведома. Является приложением Windows (PE-EXE файл). Имеет размер 22899 байт. Упакована Upack. Распакованный размер – около 139 КБ. Написана на C++. Деструктивная активность После запуска троянец выполняет следующие действия: извлекает из своего тела файлы, которые сохраняются в системе под следующими именами: %System%\killdll.dll (61440 байт; детектируется Антивирусом Касперского как "Trojan.Win32.AntiAV.atk") %System%\updater.exe (3584 байта; детектируется Антивирусом Касперского как "Trojan-Downloader.Win32.Agent.bptm") После десятисекундной паузы запускает системную утилиту "rundll32.exe" со следующими параметрами: %System%\killdll.dll killall Это приводит к запуску функции с именем "killall" из ранее извлеченной библиотеки. Запускает на выполнение файл: %System%\updater.exe Создает в каталоге хранения временных файлов пользователя сценарий командного интерпретатора %Temp%\_ok.bat следующего содержания: :Repeat del "<полный путь к оригинальному файлу троянца>" if exist "<полный путь к оригинальному файлу троянца>" goto Repeat rmdir %WokrDir% del "%Temp%\_ok.bat" Запускает созданный сценарий. Это приводит к удалению оригинального файла троянца после завершения его работы. При этом сам сценарий "%Temp%\_ok.bat" также удаляется. После этого троянец завершает свою работу.

__________________

|

|

|

|

|

|

#43 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Worm.Win32. Smelles

25 мая, 2010 Вредоносная программа, заражающая файлы на компьютере пользователя. Является приложением Windows (PE-EXE файл). Имеет размер 45056 байт. Написана на Visual Basic. Инсталляция После запуска червь копирует свое тело в следующий файл: C:\win32napp.exe Для автоматического запуска созданной копии при каждом следующем старте системы червь создает ключ системного реестра: [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] "win32napp" = "c:\win32napp.exe -e" Деструктивная активность В процессе своей работы червь в цикле выполняет поиск на локальных дисках компьютера файлов с расширением ".exe". За одну итерацию полного сканирования файловой системы компьютера случайным образом отбираются 10 файлов. Отобранные файлы модифицируются следующим образом. В начало файла записывается тело червя, затем следует строка-разделитель "---DEVILSTILLSMELLSME---", затем – оригинальное содержимое модифицируемого файла. В ходе запуска зараженного файла сначала выполняется код червя, затем оригинальное содержимое файла сохраняется в рабочем каталоге червя под именем: %WorkDir%\tmp.exe и запускается на выполнение. В процессе своей работы червь может выдавать сообщение:

__________________

|

|

|

|

|

|

#44 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Worm.Win32. FlyStudio.cu

25 мая, 2010 Червь, создающий свои копии на локальных и доступных для записи съемных дисках. Является приложением Windows (PE-EXE файл). Имеет размер 1410674 байта или 1406646 байт (в зависимости от модификации). Написан на C++. Инсталляция После запуска червь выполняет следующие действия: выводит на экран сообщение:  Создает каталог: %System%\372109 Каталог создается с атрибутом "скрытый" (hidden). Копирует свое тело в следующий файл: %System%\372109\C00285.EXE Копия создается с атрибутом "скрытый" (hidden). Запускает на выполнение созданную копию. Распространение Червь копирует свое тело на все доступные для записи съемные диски, подключаемые к зараженному компьютеру. При этом для всех каталогов, расположенных в корне съемного диска, устанавливается атрибут "скрытый" (hidden). На зараженном съемном диске создается столько копий червя, сколько каталогов найдено в его корне. Имена созданных копий и найденных каталогов совпадают. Кроме того, червь создает на зараженном съемном диске копию с именем: Recycle.exe Файл "Recycle.exe" создается с атрибутом "скрытый" (hidden). Вместе со своим исполняемым файлом червь помещает файл: <имя зараженного съемного диска>:\autorun.inf что позволяет червю запускаться каждый раз, когда пользователь открывает зараженный съемный диск при помощи программы "Проводник". Деструктивная активность После запуска червь выполняет следующие действия: выводит на экран сообщение:  Создает каталоги: %Temp%\E_N4 %System%\499E86 %System%\2B4FA4 %System%\A9C3FF Каталоги создаются с атрибутом "скрытый" (hidden). Извлекает из своего тела файлы, которые сохраняются в системе под следующими именами: %Temp%\E_N4\krnln.fnr (1101824 байта) %Temp%\E_N4\HtmlView.fne (217088 байт) %Temp%\E_N4\internet.fne (184320 байт) %Temp%\eAPI.fne (323584 байта) %Temp%\E_N4\shell.fne (40960 байт) %Temp%\E_N4\dp1.fne (114688 байт) %Temp%\E_N4\cnvpe.fne (61440 байт) %Temp%\E_N4\spec.fne (73728 байт) %System%\499E86\krnln.fnr (1101824 байта) %System%\499E86\HtmlView.fne (217088 байт) %System%\499E86\internet.fne (184320 байт) %System%\499E86\eAPI.fne (323584 байта) %System%\499E86\shell.fne (40960 байт) %System%\499E86\dp1.fne (114688 байт) %System%\499E86\cnvpe.fne (61440 байт) %System%\499E86\spec.fne (73728 байт) %System%\499E86\RegEx.fnr (217088 байт) Для всех файлов из каталога "%System%\499E86" устанавливается атрибут "скрытый" (hidden). Для автоматического запуска троянца при каждом следующем входе пользователя в систему создается следующий ярлык: %USERPROFILE%\Главное меню\Программы\ Автозагрузка\C00285.lnk

__________________

|

|

|

|

|

|

#45 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Virus.Win32. Sality.z

25 мая, 2010 Файловый вирус, который заражает исполняемые файлы Windows. Является вредоносным кодом, который содержится в исполняемых файлах Windows PE-EXE. Размер тела вируса ~ 64 к.б., вирус использует полиморфное шифрование из за чего размер тела варьируется. Инсталляция При запуске зараженного файла вирус внедряет свой код в адресное пространство зараженного процесса и запускает его в отдельном потоке, после чего возвращает управление программе-носителю. Извлекает из своего тела файл: %System%\drivers\<5 случайных прописных букв>.sys – имеет размер 5184 байта. и создает службу с именем «aic32p», запускающую извлеченный файл при каждой последующей загрузке Windows. Заражение файлов Заражает исполняемые файлы Windows(PE-EXE) со следующими расширениями: .EXE, .SCR Вирус не заражает файлы размером больше 20 971 520 байт и меньше 4 096 байт. Заражаются только файлы, которые содержат в PE-заголовке секции: TEXT UPX CODE При заражении вирус расширяет последнюю секцию в PE файле и записывает в ее конец свое тело. Поиск файлов для заражения производится на всех разделах жесткого диска, съемных носителях и всех доступных для записи сетевых папках. Деструктивная активность Вирус добавляет исполняемый файл процесса, в котором работает его код в список доверенных процессов Windows Firewall. Завершает процессы, которые содержат следующие строки в именах и удаляет их исполняемые файлы: _AVPM. A2GUARD. AAVSHIELD. ACKWIN32. ADVCHK. AHNSD. AIRDEFENSE ALERTSVC ALMON. ALOGSERV ALSVC. AMON. ANTI-TROJAN. ANTIVIRSCHEDULER ANTIVIRSERVICE ANTS. APVXDWIN. ARMOR2NET. ASHAVAST. ASHDISP. ASHENHCD. ASHMAISV. ASHPOPWZ. ASHSERV. ASHSIMPL. ASHSKPCK. ASHWEBSV. ASWUPDSV. ATCON. ATUPDATER. ATWATCH. AUPDATE. AUTODOWN. AUTOTRACE. AUTOUPDATE. AVCIMAN. AVCONSOL. AVENGINE. AVGAMSVR. AVGCC. AVGCC32. AVGCTRL. AVGEMC. AVGFWSRV. AVGNT. AVGNTDD AVGNTMGR AVGSERV. AVGUARD. AVGUPSVC. AVINITNT. AVKSERV. AVKSERVICE. AVKWCTL. AVP. AVP32. AVPCC. AVPM. AVPUPD. AVSCHED32. AVSYNMGR. AVWUPD32. AVWUPSRV. AVXMONITOR9X. AVXMONITORNT. AVXQUAR. BACKWEB-4476822. BDMCON. BDNEWS. BDOESRV. BDSS. BDSUBMIT. BDSWITCH. BLACKD. BLACKICE. CAFIX. CCAPP. CCEVTMGR. CCPROXY. CCSETMGR. CFIAUDIT. CLAMTRAY. CLAMWIN. CLAW95. CLAW95CF. CLEANER. CLEANER3. CLISVC. CMGRDIAN. CPD. DEFWATCH. DOORS. DRVIRUS. DRWADINS. DRWEB32W. DRWEBSCD. DRWEBUPW. ESCANH95. ESCANHNT. EWIDOCTRL. EZANTIVIRUSREGISTRATIONCHECK. F-AGNT95. FAMEH32. FAST. FCH32 FILEMON FIRESVC FIRETRAY FIREWALL FPAVUPDM F-PROT95 FRESHCLAM FRW FSAV32 FSAVGUI FSBWSYS F-SCHED FSDFWD FSGK32 FSGK32ST FSGUIEXE FSM32 FSMA32 FSMB32 FSPEX FSSM32 F-STOPW GCASDTSERV GCASSERV GIANTANTISPYWAREMAIN GIANTANTISPYWAREUPDATER GUARDGUI GUARDNT HREGMON HRRES HSOCKPE HUPDATE IAMAPP IAMSERV ICLOAD95 ICLOADNT ICMON ICSSUPPNT ICSUPP95 ICSUPPNT IFACE INETUPD INOCIT INORPC INORT INOTASK INOUPTNG IOMON98 ISAFE ISATRAY ISRV95 ISSVC KAV KAVMM KAVPF KAVPFW KAVSTART KAVSVC KAVSVCUI KMAILMON KPFWSVC KWATCH LOCKDOWN2000 LOGWATNT LUALL LUCOMSERVER LUUPDATE MCAGENT MCMNHDLR MCREGWIZ MCUPDATE MCVSSHLD MINILOG MYAGTSVC MYAGTTRY NAVAPSVC NAVAPW32 NAVLU32 NAVW32 NDD32 NEOWATCHLOG NEOWATCHTRAY NISSERV NISUM NMAIN NOD32 NORMIST NOTSTART NPAVTRAY NPFMNTOR NPFMSG NPROTECT NSCHED32 NSMDTR NSSSERV NSSTRAY NTRTSCAN NTXCONFIG NUPGRADE NVC95 NVCOD NVCTE NVCUT NWSERVICE OFCPFWSVC OUTPOST PAV PAVFIRES PAVFNSVR PAVKRE PAVPROT PAVPROXY PAVPRSRV PAVSRV51 PAVSS PCCGUIDE PCCIOMON PCCNTMON PCCPFW PCCTLCOM PCTAV PERSFW PERTSK PERVAC PNMSRV POP3TRAP POPROXY PREVSRV PSIMSVC QHM32 QHONLINE QHONSVC QHPF QHWSCSVC RAVMON RAVTIMER REALMON REALMON95 RFWMAIN RTVSCAN RTVSCN95 RULAUNCH SAVADMINSERVICE SAVMAIN SAVPROGRESS SAVSCAN SCAN32 SCANNINGPROCESS SCHED SDHELP SHSTAT SITECLI SPBBCSVC SPHINX SPIDERML SPIDERNT SPIDERUI SPYBOTSD SPYXX SS3EDIT STOPSIGNAV SWAGENT SWDOCTOR SWNETSUP SYMLCSVC SYMPROXYSVC SYMSPORT SYMWSC SYNMGR TAUMON TBMON TC TCA TCM TDS-3 TEATIMER TFAK THAV THSM TMAS TMLISTEN TMNTSRV TMPFW TMPROXY TNBUTIL TRJSCAN UP2DATE VBA32ECM VBA32IFS VBA32LDR VBA32PP3 VBSNTW VCHK VCRMON VETTRAY VIRUSKEEPER VPTRAY VRFWSVC VRMONNT VRMONSVC VRRW32 VSECOMR VSHWIN32 VSMON VSSERV VSSTAT WATCHDOG WEBPROXY WEBSCANX WEBTRAP WGFE95 WINAW32 WINROUTE WINSS WINSSNOTIFY WRADMIN WRCTRL XCOMMSVR ZATUTOR ZAUINST ZLCLIENT ZONEALARM. Останавливает службы: ALG aswUpdSv avast! Antivirus avast! Mail Scanner avast! Web Scanner BackWeb Plug-in - 4476822 bdss BGLiveSvc BlackICE CAISafe ccEvtMgr ccProxy ccSetMgr F-Prot Antivirus Update Monitor fsbwsys FSDFWD F-Secure Gatekeeper Handler Starter fshttps FSMA InoRPC InoRT InoTask ISSVC KPF4 LavasoftFirewall LIVESRV McAfeeFramework McShield McTaskManager navapsvc NOD32krn NPFMntor NSCService Outpost Firewall main module OutpostFirewall PAVFIRES PAVFNSVR PavProt PavPrSrv PAVSRV PcCtlCom PersonalFirewal PREVSRV ProtoPort Firewall service PSIMSVC RapApp SmcService SNDSrvc SPBBCSvc Symantec Core LC Tmntsrv TmPfw tmproxy UmxAgent UmxCfg UmxLU UmxPol vsmon VSSERV WebrootDesktopFirewallDataService WebrootFirewall XCOMM AVP Пытается скачать файл по одной из следующих ссылок: http://mat***teria.pl/logos.gif http://mac***ia.my1.ru/logoh.gif http://kuk***tnet777.info/home.gif http://kuk***tnet888.info/home.gif http://kuk***tnet987.info/home.gif и сохраняет его во временную папку с временным именем после чего запускает на выполнение. На момент написания описания ни одна из ссылок не работала. При помощи установленного в систему драйвера фильтрует сетевой трафик и запрещает доступ к адресам содержащим следующие строки: cureit. drweb. onlinescan. spywareinfo. ewido. virusscan. windowsecurity. spywareguide. bitdefender. pandasoftware. agnmitum. virustotal. sophos. trendmicro. etrust.com symantec. mcafee. f-secure. eset.com kaspersky таким образом препятствуя обновлению установленных антивирусных программ. Ищет и удаляет файлы с расширениями: .vdb .key .avc и содержащие в имени строку "drw".

__________________

|

|

|

|

|

|

#46 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Ransom.Win32. Cryzip.c

25 мая, 2010 Троянская программа, шифрующая пользовательские файлы с целью получить выкуп за их восстановление. Является приложением Windows (PE-EXE файл). Имеет размер 319488 байт. Упакована UPX. Распакованный размер – около 734 КБ. Написана на Delphi. Инсталляция После запуска троянец проверяет наличие подключения компьютера к сети Интернет. Для этого выполняется обращение к следующим ресурсам: fo***gle.hut.ru www.hut.ru Если подключение отсутствует, то троянец создает в своем рабочем каталоге файл командного интерпретатора, запускает его и завершает свою работу — данный файл удаляет оригинальный файл троянца и самоуничтожается. В противном случае, троянец выполняет следующие действия: извлекает из своего тела файлы, которые сохраняются в системе как %System%\stdbvl30.dll (625152 байта; детектируется Антивирусом Касперского как "Trojan-Ransom.Win32.Cryzip.c") %System%\rml32ht.dll (16384 байта; детектируется Антивирусом Касперского как "Trojan-Ransom.Win32.Cryzip.c") Создает ключи системного реестра: [HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\smlgntfy] "DLLName" = "stdbvl30.dll" "Logon" = "WLEventLogon" "Impersonate" = "0" "Asynchronous" = "1" Таким образом, извлеченная троянцем библиотека будет подгружаться в адресное пространство процесса "winlogon.exe при каждом следующем старте системы. Создает в своем рабочем каталоге файл командного интерпретатора, запускает его и завершает свою работу — данный файл удаляет оригинальный файл троянца и самоуничтожается. Деструктивная активность После следующей перезагрузки системы библиотека "stdbvl30.dll", внедренная в адресное пространство процесса "winlogon.exe", выполняет следующие действия: обращается по следующим ссылкам: http://fo***gle.hut.ru/s2.php http://fo***gle.hut.ru/f2.php На момент создания описания ссылки не работали. Архивирует в RAR-архивы с паролем все найденные на локальных дисках компьютера файлы, имеющие следующие расширения: .pst .rar .zip .pak .gz .gzip .zipx .arj .pgp .tar .arh .7z .cab .lzh .djv .lzo .djvu .txt .chm .xl .xlk .xls .xlsx .xlsm .rtf .doc .docx .ppt .dbf .xlw .xlc .ppt .pps .wri .xsn .xsf .vsd .pab .abw .docm .text .mdb .mde .odc .udl .dsn .adp .mda .ade .asp .db .db1 .db2 .dbf .dbt .dbx .htm .html .mht .mhtml .psw .pwt .pwd .jpg .jpeg .jpe .dwg .stp .kwm .key .cgi .pass .dt .1cd .cdx .db3 .ddt .cer .usr .md .dd .cdx .db3 .ddt .py .rb .rbw .pl .pm .php3 .phtml .cs .asm .css .vbs .sql .cgi .js .php .vbp .frm .bas .cls .c .h .hpp .cpp .dpr .dpk .dpkw .pas .dfm .xfm .bpg .cdr .cdt .cdx Файлы, находящиеся в каталогах с именами System System32 не архивируются. Имена заархивированных файлов имеют следующий вид: <оригинальное имя файла>_crypt_.rar Зашифрованные пользовательские файлы невозможно использовать в дальнейшем, что дает возможность злоумышленникам вымогать у пострадавших денежные средства за их расшифровку. В каталоги с заархивированными файлами троянец помещает файлы с именем "AUTO_RAR_REPORT.TXT" следующего содержания: ID: ***-***-*** ИНСТРУКЦИЯ: «КАК ВЕРНУТЬ ВАШИ ФАЙЛЫ» ЧИТАЙТЕ ВНИМАТЕЛЬНО, ЕСЛИ НЕ ПОНЯТНО, ЧИТАЙТЕ ЕЩЕ РАЗ. Это автоматический отчет созданный программой зашифровавшей ваши файлы. При просмотре нелегального порнографического материала, ваш компьютер подвергся атаке троянской программы шифрующей данные. Все ваши документы, текстовые файлы, базы данных, фотографии, зашифрованы в rar архивы, с очень длинным паролем. Подбор пароля невозможен, так как его длинна более 40 символов. Взлом архивов невозможен, так как для шифрования используется надежный алгоритм AES. Программы для восстановления удаленных файлов вам не помогут, потому что оригиналы файлов удалены без возможности восстановления. Искать в системе программу, которая зашифровала ваши файлы - бессмысленно. Программа уже удалена с вашей системы. Обращаться за помощью к кому-либо бессмысленно. Они не знают пароль, поэтому ни чем вам не помогут. Но если вам действительно нужны ваши файлы, вы можете заплатить нам 2000р и вернуть свои файлы. В течении суток после оплаты, мы вышлем вам пароль. Вам останется только скачать и запустить программу, которая автоматически расшифрует все ваши файлы. Для получения пароля отправьте письмо на m***00@gmx.com или da***om@gawab.com В теме письма напишите: "ID: ***-***-***" Программу для автоматической расшифровки вы можете скачать по ссылкам: http://depositfiles.com/files/m4et618ej http://www.sharemania.ru/0135226 http://webfile.ru/4346046dGу Список зашифрованных файлов троянец записывает в файл: C:\List_of_files.log

__________________

|

|

|

|

|

|

#47 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Ransom.Win32. FraudBlocker.c

25 мая, 2010 Троянская программа, которая блокирует работу компьютера с целью получить выкуп за восстановление работы. Является приложением Windows (PE-EXE файл). Имеет размер 108544 байта. Написана на Delphi. Инсталляция После запуска троянец копирует свое тело в следующий файл: %System%\portmap.exe Далее созданная копия запускается на выполнение, а оригинальный файл троянца завершает свою работу. Деструктивная активность После запуска троянец выполняет следующие действия: для автоматического запуска своего исполняемого файла при каждом следующем старте системы создает ключи системного реестра: [HKCU\Software\Microsoft\Windows\CurrentVersion\Pol icies\Explorer] "DisableLocalUserRun" = "1" "DisableLocalUserRunOnce" = "1" [HKLM\Software\Microsoft\Windows\CurrentVersion\pol icies\explorer] "DisableLocalMachineRun" = "1" "DisableLocalMachineRunOnce" = "1" "DisableLocalUserRun" = "1" "DisableLocalUserRunOnce" = "1" [HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows] "run" = "%System%\portmap.exe" [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] "portmap.exe" = "%System%\portmap.exe" [HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows] "run" = "%System%\portmap.exe" [HKLM\Software\Microsoft\Windows\CurrentVersion\pol icies\explorer\run] "1" = "%System%\portmap.exe" Создает ярлык: %USERPROFILE%\Start Menu\Programs\Startup\Quick Office.lnk Ярлык указывает на файл: %System%\portmap.exe Блокирует запуск Редактора реестра, а также Диспетчера задач Windows путем создания следующих ключей системного реестра: [HKCU\Software\Microsoft\Windows\CurrentVersion\Pol icies\System] "DisableTaskMgr" = "1" "DisableRegistryTools" = "1" Скрывает окно с именем класса "Shell_TrayWnd" (Панель задач). Завершает работу процесса "explorer.exe". Выводит на передний план окно, перекрывающее все окна запущенных пользователем процессов. Окно имеет следующий вид:  Нажатие на кнопку "Не лечить" приводит к перезагрузке системы.

__________________

|

|

|

|

|

|

#48 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-PSW. Win32.Agent.qdy

25 мая, 2010 Троянская программа, устанавливающая другие программы на компьютере пользователя без его ведома. Является приложением Windows (PE EXE-файл). Имеет размер 54784 байта. Написана на C++. Деструктивная активность При запуске троянец извлекает из своего тела библиотеку и сохраняет её во временном каталоге текущего пользователя под случайным именем: %Temp%\<rnd>.tmp Где <<rnd> - случайная цифра. Данный файл имеет размер 20480 байт и детектируется Антивирусом Касперского как Trojan.Win32.Sasfis.ajil Далее созданный файл копируется в системный каталог Windows под случайным именем. Для автоматического запуска функции "nhemkk" созданной библиотеки при каждом следующем старте системы троянец добавляет соответствующую ссылку в ключ автозапуска системного реестра: [HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon] "Shell"="Explorer.exe rundll32.exe <DLL_name> nhemkk" Где <DLL_name> - имя под которым библиотека была создана в системном каталоге Windows. После этого троянец завершает свою работу.

__________________

|

|

|

|

|

|

#49 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Downloader. JS.IstBar.cy

25 мая, 2010 Троянская программа, которая без ведома пользователя загружает из сети Интернет другие вредоносные программы и запускает их на выполнение. Программа является HTML-страницей, содержащей сценарии языка Java Script. Деструктивная активность После активации вредоносной HTML-страницы в скрытом фрейме открываете следующий Интернет — ресурс: http://<адрес зараженной страницы/paypopup.html> Далее троянец получает версию и тип браузера на котором он был запущен. В зависимости от полученных данных пытается использовать уязвимость в "Google Toolbar", которая может привести к аварийному завершению работы "Internet Explorer" с ошибкой Мастер-класс Ирины Хакамады Как совместить драйв, кайф и карьеру? Узнайте секрет успеха! исключения в "oleaut32.dll".

__________________

|

|

|

|

|

|

#50 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Exploit.JS. CVE-2010-0806.b

27 мая, 2010 Программа-эксплоит, использующая для своего выполнения на компьютере пользователя уязвимость в MS Internet Explorer. Представляет собой HTML документ, который содержит в себе сценарии языка Java Script. Имеет размер 6491 байт. Деструктивная активность Вредонос использует уязвимость, которая существует из-за "использование после освобождения" ошибки в компоненте "Peer Objects" в iepeers.dll при некорректной обработке функции setAttribute() (CVE-2010-0806). В результате эксплоит пытается выполнить загрузку файлов, которые размещаются по ссылке: http://www.naocan.net/images/nb.exe и сохранить под именами: %Documents and Settings%\%Current User%\Application Data\a.exe %Documents and Settings%\%Current User%\Application Data\b.

__________________

|

|

|

|

|

|

#51 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Exploit.JS. Aurora.d

27 мая, 2010 Программа-эксплоит, использующая для своего выполнения на компьютере пользователя уязвимость в MS Internet Explorer. Представляет собой специально сформированный HTML документ, который содержит в себе сценарии языка Java Script и файл-сценарий "what.jpg", который хранит в себе обфусцированные переменные. Файлы имеют соответственно размеры 2223 и 3646 байт. Деструктивная активность Для своего выполнения вредонос открывает файл-библиотеку "what.jpg" и затем импортирует переменные из этого файла для последующей расшифровки и формирования шелкода. Эксплоит использует уязвимость, которая существует в Internet Explorer и возникает при некорректном обращении к объекту в памяти " HTML Object Memory Corruption Vulnerability" (CVE-2010-0249, MS10-002). Вредонос пытается выполнить загрузку файла, который размещается по ссылке: http://teepsnp.3322.org:8277/log.css и сохранить с именем: %Documents and Settings%\%Current User%\Application Data\f.exe В завершении закрывает окно браузера.

__________________

|

|

|

|

|

|

#52 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Backdoor.Win32. Agent.amru

27 мая, 2010 Троянская программа, устанавливающая другие программы на компьютере пользователя без его ведома. Является приложением Windows (PE-EXE файл). Имеет размер 40960 байт. Написана на C++. Деструктивная активность После запуска троянец получает идентификатор набора национальных параметров LCID, и проверяет первичный идентификатор национального языка. Если он соответствует одному из следующих значений: Uzbek Ukrainian Azeri Kyrgyz Tatar Belarusian Kazakh Bashkir Divehi Armenian Yakut Russian то троянец удаляет свой оригинальный файл и завершает работу. В противном случае, троянец выполняет следующие действия: извлекает из своего тела файлы, которые сохраняются в системе под следующими именами: %System%\mscert.dll (36352 байта; детектируется Антивирусом Касперского как "Backdoor.Win32.Agent.amrt") %System%\rdolib.dll (30720 байт; детектируется Антивирусом Касперского как "Backdoor.Win32.Agent.amrr") Создает ключи системного реестра: [HKLM\System\CurrentControlSet\Control\Session Manager\AppCertDlls] "AppSecDll" = "%System%\mscert.dll" [HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows] "AppInit_DLLs" = "%System%\rdolib.dll" "LoadAppInit_DLLs" = "1" Таким образом, извлеченные троянцем библиотеки будут внедряться в адресные пространства всех процессов, запускаемых в системе. После этого троянец завершает свою работу. Оригинальный файл троянца будет удален во время очередной перезагрузки системы.

__________________

|

|

|

|

|

|

#53 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Кнопка от Facebook вскормила червя

Сотни тысяч пользователей Faceboook стали жертвами червя-похитителя кликов. Масштабное распространение червя было бы невозможным без кнопки Like ("Мне нравится"), которая и без этого вызывает массовое недовольство пользователей. Пострадавших можно отличить по наличию в "Ленте новостей" зажигательных сообщений вида: "LOL This girl gets OWNED after a POLICE OFFICER reads her STATUS MESSAGE" ("LOL! Эта девушка созналась, после того как полицейский прочитал ее статус в соцсети"). "This man takes a picture of himself EVERYDAY for 8 YEARS!!" ("Этот мужик фоткал себя каждый день 8 лет подряд"). "The Prom Dress That Got This Girl Suspended From School." ("Бальное платье, из-за которого девушку выгнали из школы"). "This Girl Has An Interesting Way Of Eating A Banana, Check It Out!" ("Глянь-ка! Эта девушка ест бананы очень интересным способом!"). Эти сообщения отображаются как ссылки на "понравившуюся" страницу. После перехода по такой ссылке пользователь оказывается на пустой странице с единственной фразой: "Click here to continue" ("Щелкни здесь, чтобы продолжить"). Любой клик по странице приводит к появлению в "Ленте новостей" пользователя аналогичных ссылок на эту же страницу и эквивалентен нажатию кнопки "Мне нравится". Ссылки на вредоносной странице размещаются в невидимом фрейме и определяются некоторыми антивирусами как троянская программа (например, Sophos называет это Troj/Iframe-ET). Впрочем, правильнее было бы назвать это не трояном, а просто грамотным использованием "социальной инженерии" в неясных целях. Надо полагать, что кнопка "Мне нравится", поселившаяся на сотнях тысяч сайтов, в будущем преподнесет немало сюрпризов пользователям этой соцсети. Вряд ли злоумышленникам, распиарившим свою страничку подобным образом, может что-то помешать в определенный момент разместить на сайте более серьезный зловред и заразить таким образом значительное число машин. Источник - Вебпланета

__________________

|

|

|

|

|

|

#54 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Бесплатный софт для "маков" раздаёт шпионских троянов

Специалисты компании Intego, подвизавшейся в области защиты "маков", предупреждают о шпионских троянах, распространяющихся вместе с рядом бесплатных приложений и скринсейверов для Mac OS X. Бесплатные загрузки доступны на вполне честных сайтах вроде MacUpdate, VersionTracker и Softpedia. Чтобы проникнуть в систему, вредоносной программе приходится преодолевать барьер в виде пользователя: при установке от него требуется ввести пароль администратора. Если пользователь оказывается достаточно наивным, троян обустраивается в системе и принимается за свои чёрные дела. В частности, он устанавливает HTTP-бэкдор, внедряется в Safari, Firefox и iChat при запуске этих программ для сбора email-адресов и других данных, сканирует папки и файлы всех жёстких дисков, мониторит сетевой трафик и регулярно шифрует и отсылает собранную информацию на свои серверы. Отмечается также, что иногда скачанная пользователем программа "предупреждает" при установке о том, что тот должен одобрить инсталляцию специального приложения по "исследованию рынка", но во многих случаях не делается даже такого предупреждения. После удаления программы-носителя троян-шпион остаётся в системе. В Intego не уточняют, какие именно данные интересуют эту шпионскую программу, ограничиваясь лишь общими фразами о потенциальных угрозах (пароли, номера кредиток и проч.) Неизвестно также, какое количество мак-пользователей установили этого трояна при установке "хороших" программ и дали ему root-права. Источник - Вебпланета

__________________

|

|

|

|

|

|

#55 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

"Доктор Веб" сообщает о волне новых видов троянов-вымогателей

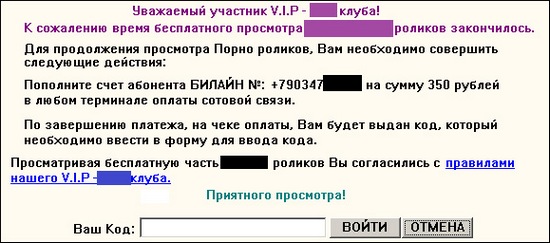

03.06.2010 Количество программ-вымогателей, блокирующих доступ к компьютеру и требующих отправить злоумышленникам определенную сумму денег для возврата к исходному состоянию системы, вновь приобрело угрожающие масштабы. К такому выводу пришли аналитики компании "Доктор Веб", опубликовавшие очередной ежемесячный отчет о тенденциях развития вредоносных приложений. Согласно представленным специалистами сведениям, в прошлом месяце было зафиксировано около миллиона блокировщиков Windows, и эта цифра впервые превысила прошлый ежемесячный максимум распространения данных вредоносных программ, который пришелся на январь 2010 года. Эксперты по информационной безопасности отмечают, что, начиная с 7 мая, пользователи начали обращаться в службу технической поддержки по поводу блокировщиков, которые вместо отправки платного SMS-сообщения требовали перевести деньги с помощью платежных терминалов (от 250 до 500 рублей, что приблизительно соответствует запросам классических SMS-блокировщиков). В течение месяца злоумышленники опробовали множество электронных денежных систем, среди которых присутствовали более или менее популярные - WebMoney, RBKMoney, "Единый кошелек". При этом к концу мая пользователям чаще всего предлагалось перевести деньги на счет мобильного телефона, зарегистрированного киберпреступниками у одного из российских сотовых операторов.  Появление подобных вредоносных программ стало катализатором новой волны общего распространения блокировщиков, так как новые их типы добавились к классическим модификациям, распространение которых не прекратилось. Также переход на альтернативные схемы монетизации преступных доходов позволил преступникам обойти те преграды для реализации мошеннических схем, которые создали SMS-мошенникам совместные усилия сотовых операторов, агрегаторов, правоохранительных органов и антивирусных компаний. Аналитики не без сожаления констатируют тот факт, что при использовании преступниками различных электронных платежных систем бороться с ними станет существенно сложнее. Желающие ознакомиться с полным отчетом "Вирусные угрозы мая 2010 года" компании "Доктор Веб" могут проследовать по этой ссылке.

__________________

|

|

|

|

|

|

#56 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Доктор Веб: Вирусные угрозы в мае 2010 года

По данным отчета антивирусной компании "Доктор Веб", май 2010 года запомнился новой вспышкой блокировщиков Windows (Trojan.Winlock, Trojan.AdultBan), значительную долю которых составили модификации, не требующие отправлять SMS-сообщения. "Порадовали" беспечных пользователей и новые виды шифровальщиков пользовательских документов (Trojan.Encoder). В течение месяца были замечены новые буткиты, для которых "Доктор Веб" оперативно разработал соответствующую процедуру лечения. Лжеантивирусы (Trojan.Fakealert), в свою очередь, стали занимать менее значительное место в статистике. Начиная с 14 мая сервер статистики "Доктор Веб" стал фиксировать превышение среднего ежесуточного количества детектов блокировщиков Windows. В первые дни оно превышало ежесуточную норму за последние месяцы в несколько раз, а уже 18 мая было зафиксировано 215 000 детектов (Trojan.Winlock и Trojan.AdultBan) при норме в 1 500 детектов в сутки. Повышенная активность распространения блокировщиков сохранилась до конца мая. Несмотря на то, что новая волна распространения Trojan.Winlock пришлась на вторую половину мая, всего за отчётный месяц было зафиксировано более 920 000 детектов блокировщиков Windows, и эта цифра впервые превысила прошлый ежемесячный максимум распространения данных вредоносных программ, который пришёлся на январь 2010 года. Начиная с 7 мая пользователи начали обращаться в службу технической поддержки по поводу блокировщиков, которые вместо отправки платного SMS-сообщения требовали перевести деньги с помощью платежных терминалов. В течение мая злоумышленники в качестве транзита до получения наличных денег опробовали множество электронных денежных систем, среди которых присутствовали более или менее популярные - WebMoney, RBKMoney, "Единый кошелёк" ("Wallet One"). Такие блокировщики, как и их классические модификации, определяются антивирусными продуктами Dr.Web как Trojan.Winlock. Тем не менее, к концу месяца пользователям чаще всего предлагалось перевести деньги на счёт мобильного телефона, зарегистрированного злоумышленниками у одного из российских сотовых операторов. Здесь важно отметить, что злоумышленники постоянно меняют номера таких телефонов, затрудняя противодействие своим противоправным деяниям и снижая вероятность обнаружения правоохранительными органами. В сообщениях новых видов Trojan.Winlock, говорится о том, что код разблокировки будет находиться на чеке, который выдаёт терминал после перечисления необходимой суммы. Однако стоит учитывать тот факт, что отнюдь не каждый терминал может обрабатывать подобные запросы и отображать на чеке данную информацию. Некоторые злоумышленники могут и вовсе не предусматривать возможность распечатки кодов разблокировки на таких чеках - если деньги от пользователя-жертвы получены, то цель уже достигнута. Кроме того, к сожалению, не все терминалы вовремя оснащаются чековыми лентами. Суммы, которые киберпреступники требуют отправить через терминалы в случае заражения такими «винлоками», колеблются в диапазоне от 250 до 500 рублей, т.е. приблизительно соответствуют запросам «классических» блокировщиков. Появление подобных вредоносных программ стало катализатором новой волны общего распространения блокировщиков, так как новые их типы добавились к классическим модификациям, распространение которых не прекратилось. Также переход на альтернативные схемы монетизации преступных доходов позволяет обойти те преграды для реализации мошеннических схем, которые создают SMS-мошенникам совместные усилия сотовых операторов, агрегаторов, правоохранительных органов и антивирусных компаний. При использовании преступниками различных электронных платёжных систем бороться с ними станет существенно сложнее. В мае разработчики "Доктор Веб" обнаружили такие новые буткиты (тип руткита, который прописывается в загрузочной области диска и стартует до запуска системы) как Trojan.Alipop и Trojan.Hashish. Первый ориентирован на китайских пользователей и служит для искусственной накрутки счётчика посещений некоторых сайтов. Второй бут-вирус предназначен для запуска любых "полезных" для злоумышленников модулей, которые он приносит в систему вместе с собой. В настоящее время Trojan.Hashish в своём составе содержит вредоносные объекты семейства Win32.HLLC.Asdas, отображающие баннеры в браузерах. Также в состав данной программы входит функционал, позволяющий заражать исполняемые файлы. Несмотря на то, что в мае четко прослеживается тенденция к существенному сокращению распространения Trojan.Fakealert, злоумышленники, видимо, решили брать качеством. На европейских интернет-ресурсах, посвящённых борьбе с вредоносными программами, публикуются всё более сложные инструкции по лечению систем от новых лжеантивирусов. Но злоумышленникам тоже становится доступен этот опыт, и очередные модификации ставят перед пользователями всё новые задачи. Эта "гонка вооружений" очень похожа на борьбу с блокировщиками Windows, которые распространяются среди русскоязычных интернет-пользователей.

__________________

|

|

|

|

|

|

#57 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

«Макинтошам» угрожает опасный троян

Компьютерный троян (иллюстрация Science Photo Library). Компания Intego предупреждает о появлении опасного трояна, инфицирующего компьютеры под управлением операционной системы Apple Mac OS X. Шпион OSX/OpinionSpy представляет собой модификацию вредоносной программы, созданной для Windows-платформ в 2008 году. Троян проникает на машину жертвы вместе с популярными приложениями и скринсейверами. Иногда он замаскирован под «исследовательскую программу», навязываемую вместе с легальным ПО как средство изучения пользовательского спроса. OSX/OpinionSpy лишен интерфейса и работает с root-привилегиями (при инсталляции запрашивает пароль администратора). Попав на ПК, вредоносная программа открывает «чёрный вход» в систему и сканирует доступное дисковое пространство, анализируя файлы. Кроме того, мониторингу подвергаются все пакеты, передаваемые по локальной сети, что позволяет шпиону собрать информацию о подключенных к ней компьютерах. Троян внедряет свой код в приложения Safari, Firefox и iChat и перехватывает пользовательские данные. Собранные сведения о владельце ПК, его системе, привычках и контактах затем отсылаются на серверы злоумышленников. Пользователю периодически приходится отбиваться от запросов на предоставление информации и заполнение анкет, которые шпион генерирует в форме диалогового окна. В довершение всего троян нарушает нормальную работу компьютера. К счастью, широкого распространения вредонос OSX/OpinionSpy пока не получил. Подготовлено по материалам «Лаборатории Касперского».

__________________

|

|

|

|

|

|

#58 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Игры для Windows Mobile заражают пользователей вирусами

Специалисты компании Lookout обнаружили вирусы в популярных видеоиграх для мобильной операционной системы Windows Mobile. Как сообщается, сейчас в интернете присутствуют игры 3D AntiTerrorist и PDA Poker Art с вредоносными кодами. По данным Lookout, в большинстве случаев, указанные игры присутствовали на сайтах сотовых операторов или легитимных продавцов онлайн-контента для мобильных телефонов на базе Windows. Исполнительный директор компании Джон Эринг сообщил, что в играх присутствует связка злонамеренного софта, который при активации автоматически начинает дозвон до платных телефонных номеров операторов в разных странах, например в Сомали, Италии и других странах. Заражение телефона таким вредоносным кодом может обойтись его владельцу в несколько сотен долларов ежемесячно. По словам Эринга, сервисы, через которые ведется дозвон или отсылка SMS-сообщений, управляются теми же людьми, которые создавали вредоносный софт. В Microsoft говорят, что получили отчет Lookout и занимаются расследованием ситуации. Представитель корпорации порекомендовал любителям указанных игр в качестве меры предосторожности заблокировать возможность международных звонков или выставить самые строгие настройки безопасности в смартфоне, а также постоянно следить за выпуском обновленных версий для прикладных программ и операционной системы Источник - CyberSecurity

__________________

|

|

|

|

|

|

#59 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Downloader. Win32.Tiny.zs

14 июня, 2010 Троянская программа, загружающая файлы из сети Интернет без ведома пользователя и запускающая их. Является приложением Windows (PE-EXE файл). Имеет размер 2560 байт. Написана на C++. Деструктивная активность После запуска троянец запускает процесс %Program Files%\Internet Explorer\iexplore.exe и внедряет в его адресное пространство код, выполняющий загрузку из сети Интернет файлов по следующим ссылкам: http://kno***e94.com/load/1.exe http://kno***e94.com/load/2.exe http://kno***e94.com/load/3.exe http://kno***e94.com/load/4.exe http://kno***e94.com/load/5.exe На момент создания описания ссылки не работали. Загруженные файлы сохраняются в каталоге хранения временных файлов пользователя под случайными именами. После успешной загрузки файлы запускаются на выполнение. Кроме того, выполняется обращение по следующей ссылке: http://ifr***iz.com/stata/add.php?

__________________

|

|

|

|

|

|

#60 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Trojan-Dropper.Win32. Agent.vac

14 июня, 2010 Троянская программа, которая устанавливает и запускает другое программное обеспечение на зараженном компьютере без ведома пользователя. Является приложением Windows (PE-EXE файл). Имеет размер 31232 байта. Написана на С++. Деструктивная активность После запуска троянец открывает на запись драйвер устройства с именной ссылкой "Prot3". Затем извлекает из своего тела вредоносный драйвер, который сохраняет под таким именем: %System%\drivers\<rnd1rnd2>.sys где rnd1 – случайные 3 буквы латинского алфавита, rnd2 – случайные 2 цифры, например " Mbp81" или "Leg30". Данный файл имеет размер 30848 байта и детектируется Антивирусом Касперского как Trojan.Win32.Agent.wou. Затем для запуска вредоносного драйвера троянец создает службу с таким же именем, что и у вредоносного драйвера. Добавляет в системный реестр следующие значения: [HKLM\System\CurrentControlSet\Control\SafeBoot\Min imal\ <имя_драйвера>.sys] (Default) = "Driver" [HKLM\System\CurrentControlSet\Control\SafeBoot\Net work\ <имя_драйвера>.sys] (Default) = "Driver" [HKLM\System\CurrentControlSet\Enum\Root\LEGACY_ <ИМЯ_ДРАЙВЕРА>\0000\Control] *NewlyCreated* = 0x00000000 ActiveService = "<имя_драйвера>" [HKLM\System\CurrentControlSet\Enum\Root\LEGACY_<ИМ Я_ДРАЙВЕРА>\0000] Service = "<имя_драйвера>" Legacy = 0x00000001 ConfigFlags = 0x00000000 Class = "LegacyDriver" ClassGUID = "{8ECC055D-047F-11D1-A537-0000F8753ED1}" DeviceDesc = "<имя_драйвера>" [HKLM\System\CurrentControlSet\Enum\Root\LEGACY_<ИМ Я_ДРАЙВЕРА>] NextInstance = 0x00000001 [HKLM\System\CurrentControlSet\Services\<имя_драйве ра>\Enum] 0 = "Root\LEGACY_<ИМЯ_ДРАЙВЕРА>\0000" Count = 0x00000001 NextInstance = 0x00000001 [HKLM\System\CurrentControlSet\Services\<имя_драйве ра>\Security] Security = 01 00 14 80 90 00 00 00 9C 00 00 00 14 00 00 00 30 00 00 00 02 00 1C 00 01 00 00 00 02 80 14 00 FF 01 0F 00 01 01 00 00 00 00 00 01 00 00 00 00 02 00 60 00 04 00 00 00 00 00 14 00 FD 01 02 00 01 01 00 00 00 00 00 05 12 00 00 00 00 00 18 00 FF 01 0F 0 [HKLM\System\CurrentControlSet\Services\<имя_драйве ра>] Type = 0x00000001 Start = 0x00000000 ErrorControl = 0x00000000 ImagePath = "%System%\Drivers\<имя_драйвера>.sys" Group = "SCSI Class" Драйвер принадлежит к группе " SCSI Class ". После этого, троянец, используя командную строку, удаляет свой оригинальный файл и затем завершает выполнение своего процесса. В своем теле троянец содержит строку: ============== ¦....Caliban... ==============

__________________

|

|

|

|

Линейный вид

Линейный вид