Тем: 4,490, Сообщений: 352,667, Пользователи: 158,454

На форуме: 26

|

||||||

|

|

|

Опции темы | Опции просмотра | Language |

|

|

#81 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Число новых компьютерных вирусов в 2010 году приближается к 2 миллионам По данным Nielsen Online, 51 % европейцев пользуются социальными сетями, такими как Facebook или Xing. Популярность социальных сетей привлекает кибер-преступников, которые используют их с целью нападения на пользователей. Преступники создают компьютерные вирусы для получения необходимого доступа к персональным данным пользователей сети. Специалисты G Data Software отметили увеличение числа вредоносных программ в этом году: количество новых компьютерных вирусов уже достигло нового рекорда для первой половины 2010 года — 1 017 208 вредоносных программ. Эта цифра увеличилась на 50 % по сравнению с тем же периодом прошлого года. Иными словами, число вирусов в 2010 году уже достигло двух третей от общего объема за весь прошлый год. Эксперты G Data SecurityLabs прогнозируют еще один рекорд — общее число новых вредоносных программ в 2010 году превысит два миллиона. «Существующее число вредоносных программ вызывает серьезные опасения. За прошедшие полгода индустрия написания вредоносного кода создает почти четыре новых вируса в минуту. Мы ожидаем, что во второй половине года общее число подобных программ составит два миллиона, — отмечает Ральф Бенцмюллер, руководитель G Data SecurityLabs. — Злоумышленники сосредотачивают усилия на социальных сетях, которые привлекательны из-за большого числа пользователей. Пробелы, которые существуют в безопасности социальных сетей, касаются утечки данных, становятся более удобными для преступных действий». Пользователи Windows подвержены большому риску — 99,4% нового вредоносного кода предназначается для операционной системы Microsoft. Остальные вирусы предназначены для прочих систем, которые содержат, например, Unix или Java-технологии. Как и прежде, трояны доминируют среди пяти наиболее многочисленных категорий вредоносных программ с долей в 42,6 %. Особенно заметны среди них категории поддельных антивирусных программ (bogus antivirus programs) и программ-вымогателей (blackmailers). Вредоносный код, такой, как программы-загрузчики (downloaders) и дропперы (droppers) сохраняют второе место с устойчивой долей в 20,3 %. За прошлые шесть месяцев появились очень много типов новых программ-шпионов — 12,8 % представляют, например, трояны, нацеленные на интернет-банкинг (banking Trojans), и программы-клавиатурные шпионы (keyloggers). Сегмент программ-шпионов демонстрирует самый большой рост среди всех категорий вредоносных программ. Они позволяют нападающим украсть данные о доступе в социальные сети. Число программ скрытого управления ПК уменьшилась в сравнении со второй половиной 2009г., переместившись на четвертое место с долей в 12 %. Кибер-преступники используют такие вирусы для получения удаленного доступа к компьютерам. Последнее место в пятерке лучших принадлежит интернет-червям (worms) с общим количеством в 53 609 вредоносных программ.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#82 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Эксперт: Цель червя Stuxnet - атомная электростанция в Бушере

Немецкий эксперт по киберзащите промышленных систем Ральф Лангнер выяснил, что червь Stuxnet был создан с намерением поразить конкретную цель. Лангнер предполагает, что этой целью является атомная электростанция в Бушере (Иран). Напомним, что Stuxnet был обнаружен специалистами белорусской компании "ВирусБлокАда". Очень быстро стало понятно, что на этот раз антивирусники столкнулись с исключительно хитроумной вредоносной программой, явно созданной профессионалами. Так, червь распространялся через флеш-накопители при помощи неизвестной ранее уязвимости Windows и, к тому же, был подписан легальной цифровой подписью известной компании (а именно, Realtek). Выяснилось также, что, несмотря на столь эффективные возможности для распространения, Stuxnet интересуется исключительно системами контроля производственными процессами (SCADA), которые работают под управлением SIMATIC WinCC корпорации Siemens. Более пристальное изучение червя антивирусными специалистами выявило, что вредонос содержит ещё несколько эксплойтов, в том числе для так называемых уязвимостей нулевого дня. Эти уязвимости, использующиеся червём для распространения по локальным сетям, были обнаружены специалистами "Лаборатории Касперского", а также, независимо от них, экспертами Symantec. Одну из них в Microsoft уже успели устранить, выпустив соответствующую "заплатку" в начале этого месяца. Казалось бы, все эти свойства Stuxnet свидетельствуют в пользу гипотезы о том, что речь идёт о промышленном шпионаже. Однако Лангнер недавно обнаружил в коде червя ещё один весьма примечательный фрагмент. Оказалось, что Stuxnet на самом деле интересуется не всеми подряд системами SIMATIC WinCC, а лишь той, что настроена на работу с определённым программируемым логическим контроллером (ПЛК). При обнаружении именно этого "железа" червь внедряет в него особый код. Таким образом, очень дорогостоящий червь распространяется по многочисленным компьютерам мира с единственным намерением — найти одну конкретную цель. Очевидно, что для атакующих эта цель имеет особую важность. Очевидно и то, что с атакой долго тянуть нельзя, ведь рано или поздно червь будет обнаружен и исследован. В связи этим Лангнер предположил, что червь уже, скорее всего, достиг цели. И высказал гипотезу, что этой целью является Бушерская АЭС в Иране. Хотя долгожданный запуск этой станции официально состоялся 21 августа, работу она так и не начала. Вскоре появились признания со стороны высокопоставленных иранских чиновников о том, что к АЭС до сих пор свозится топливо, и задержка вызвана якобы жаркими погодными условиями. В поддержку гипотезы Лангнера говорят также несколько косвенных фактов, а именно: широкое распространение Stuxnet в Иране и близлежащих странах и игнорирование иранскими атомщиками вопросов киберзащиты. Для иллюстрации второго факта Лангнер приводит скриншот с просроченным WinCC на Бушерской АЭС, а также даёт ссылку на одну из заражённых страничек сайта российского "Атомстройэкспорта", занимавшегося постройкой реактора.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#83 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Эксперты предупреждают о распространении опасного банковского трояна

Специалисты антивирусной лаборатории PandaLabs сообщили об обнаружении нового вредоносного кода Bandra.GUC, распространяющегося посредством видеороликов о спасении застрявших чилийских шахтеров и представляющего собой новую разновидность известного банковского трояна из семейства Banbra, который впервые появился в 2003 году. Троян разработан для похищения паролей пользователей в то время, когда они осуществляют банковские операции в режиме онлайн. Когда интернет-пользователь заходит на инфицированный сайт банка или какой-либо другой финансовой организации, Banbra.GUC отображает фальшивую страницу, которая в точности копирует настоящую. Как только пользователь вводит свои аутентификационные данные, программа автоматически закрывается и перенаправляет на подлинный сайт. После этого троян отправляет украденные логин и пароль мошенникам.  "Этот зловред особенно опасен, так как он не только похищает личные данные пользователя, но и устанавливает другое вредоносное ПО, контролируемое киберпреступниками, - предупреждает Луис Корронс (Luis Corrons), технический директор PandaLabs. - Подобные угрозы обычно распространяются через электронную почту или социальные сети посредством ссылок на видеоролики YouTube. При переходе по такой ссылке, пользователь действительно видит видеоролик, но в это время на его компьютер загружается троян.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#84 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

PandaLabs: трояны остаются самым распространённым типом вредоносного ПО

Распространение вредоносного ПО по типам (диаграмма PandaLabs). Лаборатория PandaLabs компании Panda Security обнародовала результаты анализа ситуации с безопасностью во Всемирной сети в третьем квартале нынешнего года. Как отмечается в отчёте, приблизительно 55% от всех выявленных с июля по сентябрь компьютерных угроз — это трояны. Если раньше инфицирование чаще всего происходило через электронную почту, то теперь этот способ уступил место более современным техникам: киберпреступники похищают персональную информацию о пользователях в соцсетях и посредством фальшивых сайтов, а также активно эксплуатируют уязвимости, не имеющие патчей. В антирейтинге стран и регионов, более всего подверженных инфицированию, лидирует Тайвань. Далее следуют Россия, Бразилия, Аргентина, Польша и Испания. Среди наиболее заметных событий прошлого квартала стало появление первого в мире СМС-трояна для Android-смартфонов и распространение червя, специально созданного для сервиса микроблогов Twitter. Что касается спама, то в третьем квартале 2010 года нежелательная почта составила 95% от общего объёма электронной корреспонденции. При этом половина мусорных писем рассылалась из десяти стран, в число которых вошли Индия, Бразилия и Россия. «Лаборатория Касперского» добавляет, что в прошлом квартале на персональных компьютерах было обнаружено более 31,4 млн уязвимых приложений и файлов. При этом в десятку самых распространённых вошли «дыры», закрытые производителями ещё в 2007–2009 годах. Подготовлено по материалам PandaLabs.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#85 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Медиаплеер таит в себе опасный троян

Компания «Доктор Веб» сообщила о широком распространении вредоносных программ семейства Trojan.HttpBlock, которые за восстановление доступа к популярным интернет-ресурсам требуют отправить платное СМС-сообщение на короткий номер 6681. В настоящее время обращения по поводу лечения компьютера от Trojan.HttpBlock составляют около 80% всех запросов в бесплатную техническую поддержку компании «Доктор Веб» для пользователей, пострадавших от интернет-мошенничества. Начало распространения троянов семейства Trojan.HttpBlock было зафиксировано 22 сентября 2010 года. Заражая компьютер, эти вредоносные программы модифицируют системный файл hosts и тем самым блокируют доступ к популярным сайтам. Trojan.HttpBlock является новым витком развития троянцев, которые используют интернет-мошенники. Он учитывает и обходит сложности, с которыми злоумышленники сталкивались ранее. В отличие от троянов семейства Trojan.Hosts, которые также блокируют доступ к популярным интернет-ресурсам, перенаправляя браузер на вредоносные сайты, Trojan.HttpBlock перенаправляет пользователя на веб-сервер, устанавливаемый на его же компьютере. Таким образом злоумышленники значительно упрощают себе задачу. В самом деле, авторам Trojan.HttpBlock не нужно постоянно искать новый хостинг для страниц. Также нет необходимости маскировать страницу под дизайн доверенного сайта, чтобы усыпить бдительность пользователя. Trojan.HttpBlock выводит в интернет-браузере текстовую страницу, на которой сообщается, что доступ в Интернет был заблокирован за посещение сайтов взрослой тематики, и для его восстановления необходимо отправить платное СМС-сообщение на короткий номер 6681. Также возникают сложности при попытке воспользоваться утилитами для анализа зараженной системы: троян завершает работу некоторых опасных для себя процессов в соответствии со списком, составленным авторами программы. При этом троян рассчитан и на пользователей 64-битных систем – Trojan.HttpBlock имеет возможность завершать работу как 32-битных, так и 64-битных процессов в 64-битных версиях Windows. В последних модификациях Trojan.HttpBlock вирусописатели шифруют некоторые строки, что затрудняет анализ соответствующих вредоносных файлов. Распространяется Trojan.HttpBlock в виде дистрибутива медиаплеера Fusion Media Player через сайты с бесплатным контентом, как правило, предлагающие пиратское программное обеспечение. На таких сайтах часто открываются дополнительные всплывающие окна, некоторые из которых похожи на сайты с роликами для взрослой аудитории. При попытке проиграть любой из предлагаемых видеороликов предлагается скачать и установить видеоплеер. Если пользователь соглашается с этим предложением, то загружается дистрибутив в формате msi. Он действительно содержит Fusion Media Player, но вместе с плеером устанавливается и троян. Многие принимают решение устанавливать данный дистрибутив именно из-за того, что у него не exe-формат, а msi, т.к. среди пользователей существует стереотип о том, что вредоносные программы могут распространяться только в exe-формате. Тот факт, что видеоплеер в системе все же устанавливается, снижает вероятность того, что пользователь свяжет заражение системы с установленным плеером. В большинстве случаев для лечения системы достаточно произвести сканирование с помощью бесплатной лечащей утилиты Dr.Web CureIt! С начала распространения Trojan.HttpBlock в вирусную базу Dr.Web было добавлено более 30 модификаций данной вредоносной программы. Также была создана запись Trojan.HttpBlock.origin, использующая технологию Origins Tracing. Эта запись позволяет определять наличие в системе неизвестных модификаций данной вредоносной программы. По материалам: www.securitylab.ru

__________________

|

|

|

|

| 3 пользователя(ей) сказали cпасибо: |

|

|

#86 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

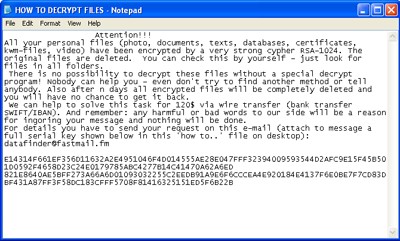

Два новых трояна-блокера требуют деньги за восстановление данных

«Лаборатория Касперского» предупредила о распространении двух программ-блокеров, шифрующих файлы пользователя и требующих деньги за восстановление данных. Один из зловредов представляет собой модификацию опасного троянца GpCode. Он шифрует файлы с популярными расширениями (doc, docx, txt, pdf, xls, jpg, mp3, zip, avi, mdb, rar, psd и др.), после чего самоуничтожается. Эта программа была обнаружена аналитиками «Лаборатории Касперского» 29 ноября и детектируется как Trojan-Ransom.Win32.GpCode.ax. В настоящее время эксперты компании работают над способами восстановления зашифрованных данных. GpCode не распространяется самостоятельно – на компьютер он попадает через зараженные сайты и уязвимости в Adobe Reader, Java, Quicktime Player или Adobe Flash. В отличие от предыдущих версий блокера, существующих еще с 2004 года, новая модификация не удаляет оригинальные файлы после расшифровки, а перезаписывает в них данные.  Вторым обнаруженным блокером стал троянец Seftad, поражающий главную загрузочную запись операционной системы (MBR). Две разновидности этой вредоносной программы добавлены в антивирусные базы компании под именами Trojan-Ransom.Win32.Seftad.a и Trojan-Ransom.Boot.Seftad.a. После заражения Seftad переписывает главную загрузочную запись и требует деньги за предоставление пароля, с помощью которого можно восстановить изначальную MBR. После трех неверно введенных паролей инфицированный компьютер перезагружается, и троянец заново выводит требование о переводе средств. Подробнее о результатах исследования троянцев-блокеров можно узнать здесь.

__________________

|

|

|

|

| 2 пользователя(ей) сказали cпасибо: |

|

|

#87 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Обнаружено новое семейство SMS-троянцев для Windows Mobile

Эксперты "Лаборатории Касперского" информируют владельцев портативных устройств под управлением операционной системы Windows Mobile о появлении нового семейства троянцев Trojan-SMS.WinCE.Pocha, осуществляющих мошенническую деятельность и шантаж, а также тайком отсылающих короткие текстовые сообщения на премиум-номера. Вредоносные программы распространяются в виде установочных CAB-файлов, помимо легальных приложений (например, антивирусного ПО или Google Maps) содержащих инфицированные объекты viconect.exe, hide.exe, wmoff.exe, а также вспомогательные библиотеки hardware.dll и http.dll, выполняющие http-запросы и системные вызовы. Чтобы не попасться на удочку злоумышленников, специалисты антивирусной лаборатории рекомендуют пользователям быть предельно внимательными при установке программ и советуют скачивать дистрибутивы приложений только из надежных источников.  Отметим, что в последнее время среди множества SMS-троянцев наиболее часто в вирусных сводках фигурируют зловреды для Android. "К сожалению, скачивая бесплатный софт, многие пользователи легкомысленно относятся к правилам безопасности, и, не читая, подтверждают все запросы устанавливаемой программы. А между тем, чтобы обезопасить себя от вредоносного ПО, зачастую достаточно проявить внимание и здравый смысл", - комментирует ситуацию Денис Масленников, руководитель группы исследования мобильных угроз "Лаборатории Касперского". Уповая на высокие темпы роста продаж Android-устройств, эксперты по информационной безопасности прогнозируют увеличение количества вредоносных приложений, ориентированных на эту платформу.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#88 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

"Доктор Веб" отмечает рост активности банковских троянов

Компания "Доктор Веб" подвела итоги анализа активности вредоносных программ в ноябре нынешнего года. По мнению экспертов по информационной безопасности, одним из наиболее значимых событий прошедшего месяца является появление на вирусной сцене новых модификаций троянов, нацеленных на пользователей систем дистанционного банковского обслуживания (ДБО). В частности, в течение ноября в сигнатурную базу антивируса Dr.Web были добавлены несколько модификаций Trojan.PWS.Ibank.213. Данный зловред умеет отключать компоненты защитного ПО, имеет возможность обнаруживать факт запуска в виртуальных средах, которые могут помочь изучить функционал программы, а также может отключать системный механизм создания точек восстановления. Для сбора информации, необходимой для доступа к аккаунтам банковских сервисов, троянец перехватывает некоторые системные функции и функции систем ДБО, сохраняет информацию, вводимую пользователем с клавиатуры. Тот факт, что Trojan.PWS.Ibank.213 имеет возможность связываться с сервером, расположенным в Интернете, а после этого загружать и запускать исполняемые файлы, говорит о том, что зараженные данной программой компьютеры являются частью управляемой киберпреступниками бот-сети. В числе прочих наиболее заметных событий прошедшего месяца фигурируют вновь напомнившие о себе троянцы-шифровальщики и мошеннические программы семейства Trojan.Winlock. В ноябре в бесплатную техническую поддержку для пользователей - жертв интернет-мошенничества поступило около 4,7 тысяч запросов, что составило около 42% всех обращений. Среднесуточное количество обращений составило 146, что приблизительно на треть превышает аналогичный показатель в октябре. Специалисты компании "Доктор Веб" отмечают, что по-прежнему слабым звеном в защите системы и информации является сам пользователь компьютера. Именно по этой причине эксперты обращают внимание пользователей на необходимость следования элементарным правилам информационной безопасности, позволяющим, как утверждается, на порядки снизить вероятность заражения компьютера.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#89 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Коварный вирус пересылал документы госорганов США в Беларусь

Разосланные по госучреждениям США с расположенного в Беларуси сервера рождественские поздравления «из Белого дома» содержали вирусную программу, которая при установке собирала с компьютера жертвы документы Word, Excel и PDF и пересылала их отправителям, сообщает портал Naviny.by. Электронные открытки с изображением рождественской елки предлагали пользователям перейти по прикрепленной ссылке, после чего в компьютер проникала одна из разновидностей вируса Zeus Trojan. По данным эксперта по компьютерной безопасности Брайана Кребса, в результате атаки были похищены документы из таких организаций, как Национальный научный фонд США, управление полиции штата Массачусетс и правительственное агентство, предоставляющее помощь африканским странам. Алекс Кокс, сотрудник компании NetWitness, которая разрабатывает методы защиты информации, сообщил, что код нового вируса на 95,8% совпадает с программой, заразившей в прошлом году более 75 тыс. компьютеров в США. «Обе разновидности вируса просматривают жесткий диск, собирают документы Word, Excel и PDF, а затем пересылают их на сервер в Беларусь», — заявил он. Источник: Первый Каталог

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#90 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

В 2010 году появилось около 30% из всех когда-либо существовавших вирусов

Антивирусная лаборатория PandaLabs опубликовала ежегодный отчет о вирусной активности за прошедший 2010 год, который стал особенно интересным благодаря кибер-мошенничеству и кибер-войнам. В 2010 году количество созданных и распространенных кибер-мошенниками вирусов составило 1/3 всех когда-либо существовавших вирусов. На сегодняшний день база данных Коллективного разума (собственной технологии Panda Security) содержит 134 миллиона уникальных файлов. Из них 60 миллионов являются вредоносными (вирусы, черви, трояны и другие компьютерные угрозы). Несмотря на впечатляющие цифры, есть и хорошие новости. Скорость появления новых угроз сократилась по сравнению с 2009 годом. Напомним, начиная с 2003 года, прирост новых образцов вредоносного ПО составлял минимум 100% в год. Однако в прошедшем году показатель роста составил всего около 50%. Так называемые банковские трояны доминируют в рейтинге новейшего вредоносного ПО, которое появилось в 2010 году (56% всех новых образцов). На втором месте по популярности находятся вирусы и черви. Интересно, что 11,6% всех образцов в базе данных Коллективного разума – это поддельные антивирусы. Именно эта категория вредоносного ПО, несмотря на своё относительно недавнее появление (всего 4 года назад), вызывает наибольшие опасения пользователей. Список наиболее инфицированных стран возглавили Таиланд, Китай и Тайвань с показателем инфицированности в пределах 60-70%. Россия в этом рейтинге находится на 7-ом месте (рейтинг составлен на основе данных, полученных благодаря Panda ActiveScan). Что касается наиболее популярных методов инфицирования, то в 2010 году ими стали: - распространение вредоносного ПО с помощью социальных сетей, - создание поддельных сайтов (атаки BlackHat SEO); - использование так называемых уязвимостей «нулевого» дня. В течение 2010 года также активно распространялся спам, даже несмотря на то, что были ликвидированы некоторые бот-сети (например, Mariposa и Bredolad). Это уберегло миллионы компьютеров от угрозы и, конечно, повлияло на общемировой спам-траффик. В 2009 году примерно 95% всех электронных писем оказывались спамом, однако в 2010 году этот показатель снизился примерно до 85%. 2010 год можно по праву назвать годом кибер-преступности. В самом существовании этого явления нет ничего нового, всем известно, что каждый новый образец вредоносного ПО – это лишь малая часть большого бизнеса, целью которого является финансовая выгода. В прошедшем году мы видели несколько примеров кибер-войн. Одна из самых ярких подобных войн была вызвана червем Stuxnet. Он был разработан специально для атак на атомные электростанции. Ему удалось инфицировать атомную электростанцию вблизи города Бушер (Иран), что подтвердили иранские власти. В то же время появился ещё один червь с кодовым названием «Here you have» («Здесь у вас…»), который распространялся с помощью старомодных методов и был создан террористической организацией «Brigades of Tariq ibn Ziyad». Согласно имеющимся данным, эта группировка хотела напомнить США о терактах 11-ого сентября 2001 года и призвать к уважению Ислама. Поводом к таким действиям послужили угрозы пастора Терри Джонса сжечь Каран. Еще одна яркая кибер-война 2010 года – «Операция Аврора». Целью этой атаки стали работники некоторых крупных транснациональных корпораций. Их рабочие компьютеры были инфицированы Трояном, который способен получить доступ ко всей конфиденциальной информации. 2010 год также продемонстрировал нам появление нового явления, навсегда изменившего отношения между обществом и сетью Интернет: кибер-протесты или, так называемый, хактивизм. Этот феномен стал известен благодаря «Анонимной группе». На самом деле, он не является чем-то абсолютно новым, однако в этот раз о нём писали все издания. «Анонимная группа» организовала множественные атаки (DDoS-атаки), которые обрушили системы сайтов различных обществ защиты авторского права. Таким образом эта группа стремилась защитить основателя сайта Wikileaks Джулиана Ассанжа. Помимо информации о больших недоработках в системах безопасности Windows и Mac, в ежегодном отчёте безопасности за 2010 год также был затронут вопрос о наиболее важных инцидентах, связанных с безопасностью популярных социальных сетей. Среди наиболее пострадавших оказались такие сайты, как Facebook и Twitter. Кроме того, мы наблюдали атаки и на другие сайты, например, Linkedln или Fotolog. Существует несколько техник обмана пользователей: - поддельная кнопка «Like» в Facebook, - взлом страниц для последующей отправки сообщений из «проверенных» источников, - использование уязвимостей Twitter для запуска JavaScript, - распространение поддельных приложений, перенаправляющих пользователей на заражённые сайты и т.д.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#91 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Новый троян маскируется под генератор ключей для продуктов "Лаборатории Касперского"

Эксперты «Лаборатории Касперского» обнаружили трояна, который выдает себя за генератор ключей для персональных продуктов компании. Запустив зараженный программный файл kaspersky.exe, пользователь выбирает из представленного списка продукт для взлома. После этой процедуры зловред якобы начинает генерировать требуемый ключ. По информации «Лаборатории Касперского», на самом деле фальшивый генератор тайком устанавливает и запускает две вредоносные программы. Одна из них крадет пароли к онлайн-играм и регистрационные данные от установленного на компьютере легального ПО. Вторая действует как кейлоггер, отслеживая введенную через клавиатуру информацию, а также открывает киберпреступникам доступ к зараженному ПК, говорится в сообщении компании. Таким образом, запустив на компьютере этот «генератор ключей», пользователь заражает систему сразу несколькими вредоносными программами и фактически передает его в руки злоумышленников, подчеркнули в «Лаборатория Касперского». Источник: CNews

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#92 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Лаборатории Касперского отмечает новый виток SMS троянцев

Эксперты «Лаборатории Касперского» зафиксировали очередную SMS спам рассылку, содержащая ссылку на вредоносную программу для мобильных телефонов и смартфонов: Trojan-SMS.J2ME.Smmer.f. Отправителем мог значиться обычный мобильный телефонный номер, например, +79671*****2. Текст спам-сообщения выглядел следующим образом: Poluchen MMS podarok ot "Katya" dlya abonenta <телефонный номер получателя> Posmotret: http://load***.ru/606.jar Сама вредоносная программа маскируется под виртуальную открытку. По ссылке в спам-сообщении находится очередной SMS троянец, который детектируется специалистами как Trojan-SMS.J2ME.Smmer.f. В случае рассылки годичной давности SMS троянец пытался отправить SMS сообщения на платный короткий номер 8353, стоимость сообщения на который равна ~180 рублям. SMS троянец из новой рассылки отправляет ровно два сообщения: первое - на короткий номер 3116; второе - на короткий номер 8464.  Стоимость сообщения на любой из данных коротких номеров равна... 0 рублям. В очередной раз всплывает старый вопрос: "Где деньги?" Дело в том, что данные короткие номера используются одним из операторов сотовой связи для перевода денежных средств с одного мобильного телефона на другой. Если один абонент хочет осуществить такую операцию, то ему необходимо отправить SMS сообщение на номер 3116 следующего вида: Номер_телефона_получателя Сумма_перевода Trojan-SMS.J2ME.Smmer.f отправляет первое сообщение на короткий номер 3116 с текстом "9654*****2 200". Это значит, что баланс мобильного телефона зараженного пользователя уменьшится на 200 рублей из-за вредоносной программы. Но зачем SMS троянцу отправлять второе бесплатное SMS сообщение на короткий номер 8464 с текстом "1". Данная SMS'ка необходима для подтверждения перевода средств с одного телефона на другой. Различные сервисы, предлагаемые мобильными операторами, созданы для удобства пользователей. Данная конкретная услуга мобильного перевода позволяет пополнить баланс абонента, который в этом нуждается. Однако, как мы видим, злоумышленники всегда пытаются обратить легальные сервисы в нелегальное средство обогащения.

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#93 |

|

Новичок

Регистрация: 05.02.2011

Адрес: Украина Кировоград

Сообщений: 12

Сказал(а) спасибо: 3

Поблагодарили 11 раз(а) в 8 сообщениях

Вес репутации: 0  |

В Интернете активизировался "любовный вирус"

В преддверии массовых праздников, как обычно, активизируются спамеры и мошенники. В «Лаборатории Касперского» отмечают значительное повышение уровня «любовного» спама. Эксперты разделяют весь спам на две категории: письма с навязчивой рекламой товаров и услуг и вредоносный спам, который мошенники маскируют под открытки с поздравлениями. Пользователю предлагают перейти по ссылке, на якобы адресованную ему открытку, а взамен загружают вредоносный код. Владельцы мобильных телефонов также рискуют стать жертвой мошенников. Получив электронную открытку или СМС, будьте внимательны, не спешите проходить по ссылке или открывать вложения, сперва убедитесь, что открытка или короткое сообщение пришли к вам от надежного отправителя. Источник chip.ua

__________________

GI-T/S 8700 CRCI+CAM DRE Cript, Openbox-820 CI+CAM Viaccess MPEG-4 neotion Extra спутники 4W,5E,13E,36E,40Е,45Е,49Е,53E,75E,80E,90E Последний раз редактировалось любитель ств; 11.02.2011 в 14:03. |

|

|

|

|

|

#94 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Пользователям Apple-компьютеров угрожает новый троян

Фальшивое окно с запросом пароля администратора (изображение Sophos). Специалисты компании Sophos предупреждают о том, что через некоторые веб-сайты распространяется новая вредоносная программа, инфицирующая компьютеры под управлением Mac OS X. BlackHole RAT (или MusMinim по классификации Sophos) представляет собой модификацию Windows-трояна darkComet. Попав на компьютер жертвы, вредоносная программа способна перезагружать систему и выключать ПК, размещать текстовые файлы на рабочем столе, а также выполнять различные команды злоумышленников. Кроме того, BlackHole RAT может отображать диалоговое окно с запросом пароля администратора. Заражение происходит только в том случае, если пользователь самостоятельно загрузил программу из Сети. К счастью, пока троян BlackHole RAT широкого распространения не получил. Злоумышленники экспериментируют с функционалом программы, открыто заявляя, что её разработка не закончена и в перспективе возможности будут расширяться. В компании Sophos не исключают, что BlackHole RAT может быть замаскирован под пиратскую игру или дистрибутив какого-нибудь популярного программного продукта. Впрочем, троян детектируется антивирусами. Подготовлено по материалам CNET News.

__________________

|

|

|

|

|

|

#95 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

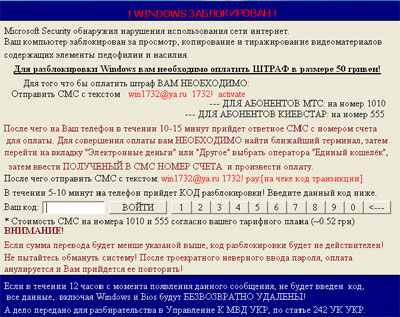

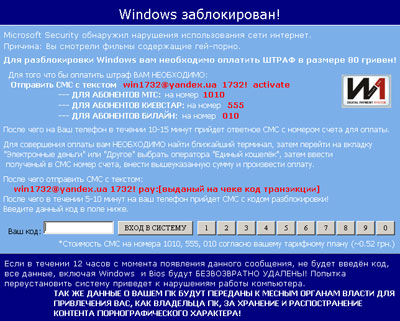

Trojan.WinLock напал на украинцев

Компания "Доктор Веб" предупредила пользователей об участившихся случаях заражения компьютеров новой модификацией троянской программы Trojan.WinLock, рассчитанной, судя по содержимому блокирующего окна, на пользователей украинского сегмента сети Интернет. Вредоносное ПО проникает в систему с одного из украинских сайтов. Trojan.WinLock, действуя по старой схеме, известной многим его жертвам в России, требует отправить SMS с текстом «win1732@ya.ru 1732! Activatе» (в другом случае – «win1732@yandex.ua 1732! Activate») на короткий номер 1010 оператора МТС, 010 оператора «Билайн» или 555 для абонентов «Киевстар», после чего на телефон жертвы, как обещают злоумышленники, должно прийти сообщение с реквизитами счета в системе «Единый кошелек». Для получения кода разблокировки пользователю предлагается пополнить этот счет на сумму 50 гривен либо 80 гривен, в противном случае троянец угрожает уничтожить хранящуюся на компьютере информацию. На текущий момент специалистам компании «Доктор Веб» известно о двух модификациях данного троянца, различающихся оформлением блокирующего окна. Пользователям, ставшим жертвой злоумышленников, поможет предложенный ниже код разблокировки. Если нарушающее работу операционной системы окно выглядит так, как на скриншоте ниже, введите код разблокировки: 2641881427.  Для пользователей, компьютеры которых подверглись атаке следующей модификации троянца, подойдет код разблокировки: 68548211773.  Пользователи, пострадавшие от данной угрозы, могут также воспользоваться бесплатными продуктами — Dr.Web CureIt! и Dr.Web LiveCD. Кроме того, коды для разблокировки новых модификаций Trojan.WinLock оперативно публикуются тут

__________________

|

|

|

|

| Пользователь сказал cпасибо: |

|

|

#96 |

|

Гуру

Регистрация: 07.10.2007

Ресивер: Openbox X-800

Сообщений: 10,465

Сказал(а) спасибо: 2,818

Поблагодарили 5,637 раз(а) в 4,437 сообщениях

Вес репутации: 47         |

Обнаружен очередной троян для платформы Android

Компания "Доктор Веб" предупреждает владельцев портативных Android-устройств о появлении очередной вредоносной программы для упомянутой платформы. Троян, получивший кодовое обозначение Android.Ggtrack.1-2, крадет деньги со счетов обладателей смартфонов на базе этой ОС, без ведома подписывая их на различные платные услуги. Зловред проникает в операционную систему мобильного устройства при посещении пользователем фишингового сайта, маскирующегося под официальный Android Market. По сведениям экспертов, ссылка на поддельный интернет-ресурс фигурирует в рассылаемой спамерами рекламе, также на него можно наткнуться при просмотре некоторых веб-страниц в глобальной сети.  Для того чтобы уберечься от заражения Android.Ggtrack.1-2, специалисты компании рекомендуют устанавливать на мобильные устройства приложения, загруженные только из проверенных источников, таких как официальный Android Market. Также не следует всецело доверять предлагающим установить бесплатные программы рекламным сообщениям, пришедшим по электронной почте или SMS. Интерес киберпреступников к основанной на ядре Linux мобильной платформе обусловлен стремительно возрастающей популярностью системы. По данным Google, каждый день по всему миру активируются более 500 тысяч новых Android-аппаратов, при этом общие продажи достигли 135 млн устройств. Если темпы роста сохранятся, то миллион активаций будет зарегистрирован в середине октября этого года.

__________________

|

|

|

|

|

|

#97 |

|

Новичок

Регистрация: 15.07.2015

Ресивер: Pioneer VSX-529-K

Адрес: Киев

Сообщений: 2

Сказал(а) спасибо: 0

Поблагодарили 3 раз(а) в 2 сообщениях

Вес репутации: 0  |

Теперь большинство вирусов направлены на банковские счета пользователей и появился новый вирус Android.BankBot.65.origin.

Информация по Android.BankBot.65.origin

__________________

Wi-fi маршрутизаторы с доставкой по всей Украине. |

|

|

|

|

|

#98 |

|

Профи

Регистрация: 22.02.2017

Ресивер: Sat Integral : S-1412 HD ROCKET: S-1218 HD ABLE :

Адрес: Дякую Богу,що я не москаль

Сообщений: 683

Сказал(а) спасибо: 2,019

Поблагодарили 850 раз(а) в 395 сообщениях

Вес репутации: 9  |

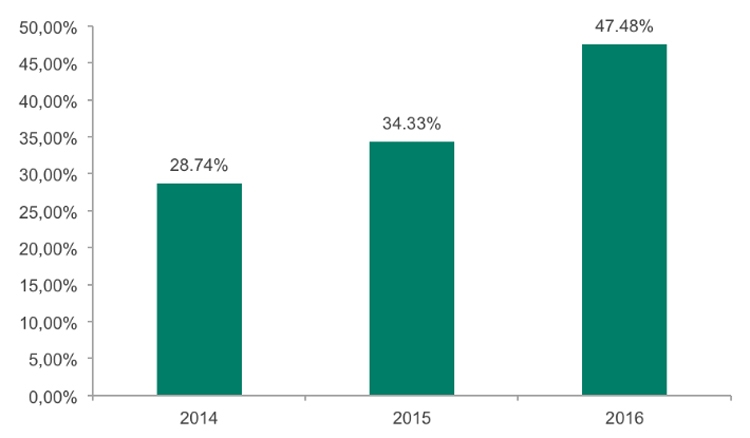

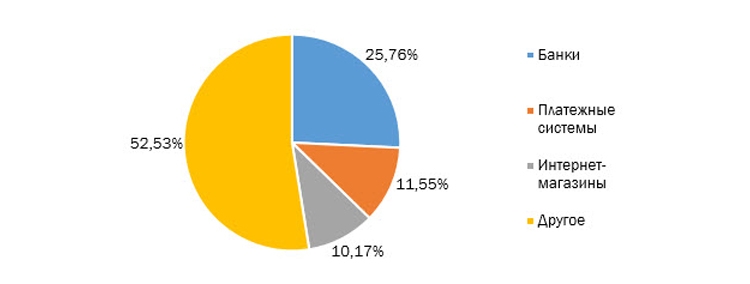

Каждая вторая фишинговая атака нацелена на кражу денег

24.02.2017 «Лаборатории Касперского» проанализировала интенсивность и особенности фишинговых атак в 2016 году: оказалось, что примерно в половине случаев целью злоумышленников является кража денег. Сообщается, что по сравнению с 2015-м число финансовых фишинговых атак увеличилось на 13 % и составило 47 % — это самый высокий показатель за всю историю мониторинга нападений данного типа.  Основной целью злоумышленников при таких атаках является сбор конфиденциальной информации, открывающей доступ к деньгам. Киберпреступники охотятся за номерами банковских счетов или карт, логинами и паролями от систем онлайн-банкинга или платёжных систем. Исследование показало, что чаще всего фишинговые атаки финансового характера направлены на банки: в 2016-м на эти финансовые организации было нацелено каждое четвёртое подобное нападение. Кроме того, приблизительно каждая восьмая фишинговая атака была направлена на пользователей платёжных систем, а каждая десятая — на покупателей интернет-магазинов.  Исследователи отмечают, что фишинг, направленный на пользователей финансовых сервисов, является для киберпреступников одним из самых эффективных способов украсть деньги. Атаки с использованием методов социальной инженерии не требуют от преступников высокой технической квалификации и больших инвестиций. Пользуясь невнимательностью своих жертв и их технической неграмотностью, мошенники получают доступ к персональной финансовой информации пользователей, а в дальнейшем — к их деньгам. |

|

|

|

|

|

#99 |

|

Профи

Регистрация: 22.02.2017

Ресивер: Sat Integral : S-1412 HD ROCKET: S-1218 HD ABLE :

Адрес: Дякую Богу,що я не москаль

Сообщений: 683

Сказал(а) спасибо: 2,019

Поблагодарили 850 раз(а) в 395 сообщениях

Вес репутации: 9  |

Новый Android-троян нацелился на банковские приложения

02.03.2017 Компания ESET предупреждает о появлении новой вредоносной программы, нацеленной на мобильные устройства под управлением операционной системы Android. Главной задачей зловреда является кража логинов и паролей для доступа к популярным банковским приложениям. Эти сведения затем могут использоваться злоумышленниками для хищения денег со счетов своих жертв.  До недавнего времени вредоносная программа распространялась через магазин Google Play под видом приложения с прогнозом погоды. В ходе установки троян запрашивает у пользователя расширенные права в системе. Затем на главный экран мобильного устройства выводится виджет с прогнозом погоды, «позаимствованный» у легального приложения. Параллельно с этим информация об устройстве передаётся в фоновом режиме на командный сервер. Троян распознаёт популярные банковские приложения, собирает логины и пароли при помощи фальшивых форм ввода и направляет эти данные своим операторам. Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS. Кроме того, программа может блокировать и разблокировать экран устройства по команде злоумышленников. На текущий момент известные приложения с трояном удалены из Google Play. Но не исключено, что зловред вновь появится на этой площадке под видом других утилит и полезных программ. Троян также может распространяться через сторонние магазины приложений и иные веб-сайты. |

|

|

|

| Пользователь сказал cпасибо: |

|

|

#100 |

|

Гуру

Регистрация: 23.07.2007

Ресивер: dm500s, GM990, Lybid+wifi, strong 4012

Адрес: Луганская обл.

Сообщений: 1,922

Сказал(а) спасибо: 665

Поблагодарили 1,444 раз(а) в 844 сообщениях

Вес репутации: 23    |

Здравствуйте коллеги.

Как пережили это смутное время? На какие сутки попали домой? |

|

|

|

Линейный вид

Линейный вид